Onion services су сервиси који се могу приступити само преко Tor-а.

Покретање Onion Service-а даје вашим корисницима сву сигурност HTTPS-а са додатним предностима приватности Tor Browser-а.

Зашто Onion Services?

Onion services нуде разне предности у погледу приватности и сигурности својим корисницима.

Сакривање локације

IP адреса Onion Service-а је заштићена.

Onion services су прекривена мрежа на врху TCP/IP-а, тако да у неком смислу IP адресе нису ни значајне за Onion Services: оне се чак ни не користе у протоколу.

Аутентификација од краја до краја

Када корисник посети одређени onion, зна да садржај који види може доћи само од тог одређеног onion-а.

Нема могућности имитације, што генерално није случај.

Обично, достизање вебсајта не значи да човек у средини није преусмерио на неку другу локацију (нпр. DNS напади).

Енкрипција од краја до краја

Саобраћај Onion Service-а је енкриптован од клијента до onion хоста.

Ово је као да добијете јак SSL/HTTPS бесплатно.

Пробијање NAT-а

Да ли је ваша мрежа филтрирана и не можете отворити портове на вашем firewall-у?

Ово се може десити ако сте на универзитетском кампусу, у канцеларији, на аеродрому, или готово било где.

Onion services не требају отворене портове јер пробијају NAT. Они само успостављају излазне везе.

Протокол Onion Service-а: Преглед

Сада питање постаје какав протокол је потребан да би се постигле све ове особине?

Обично, људи се повезују на IP адресу и то је то, али како се повезати на нешто што нема IP адресу?

Конкретно, адреса Onion Service-а изгледа овако: vww6ybal4bd7szmgncyruucpgfkqahzddi37ktceo3ah7ngmcopnpyyd.onion

Ово изгледа чудно и насумично јер је то идентитет јавног кључа Onion Service-а.

То је један од разлога зашто можемо постићи горе наведене сигурносне особине.

Протокол Onion Service-а користи Tor мрежу тако да клијент може да се представи сервису, а затим успостави тачку састанка са сервисом преко Tor мреже.

Ево детаљног прегледа како се ово дешава:

Чин 1: Где Onion Service поставља своје тачке увођења

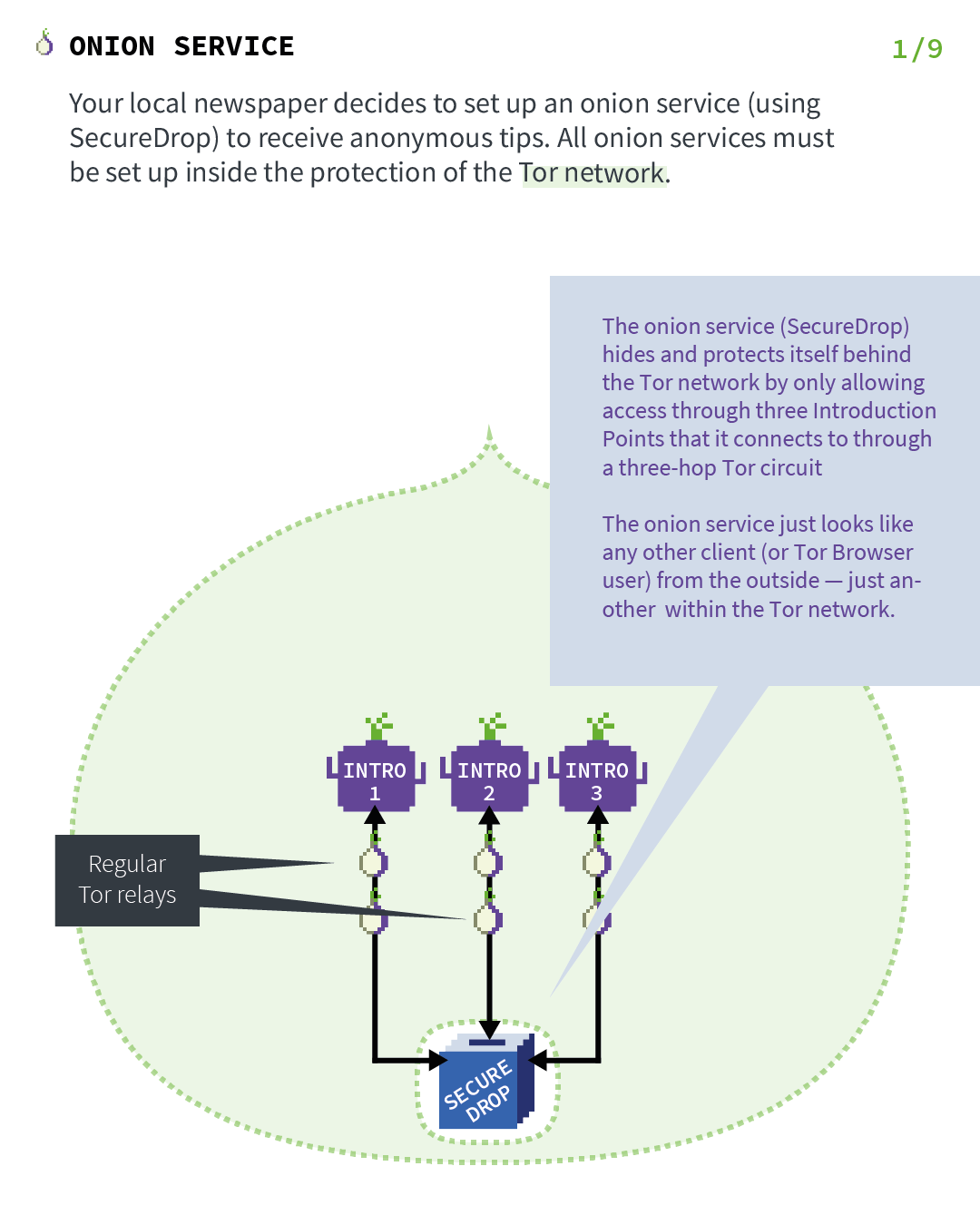

Замислимо да ваш локални лист одлучи да постави Onion Service (користећи SecureDrop) да прима анонимне савете.

Као први корак у протоколу, Onion Service ће контактирати гомилу Tor релеја и замолити их да делују као његове тачке увођења успостављањем дугорочних кругова са њима.

Ови кругови су анонимизовани кругови, тако да сервер не открива локацију сервиса тачкама увођења.

Онион Услуга ће се сакрити и заштитити иза Тор мреже тако што ће дозволити приступ само кроз три уводне тачке са којима се повезује кроз троскокни Тор круг.

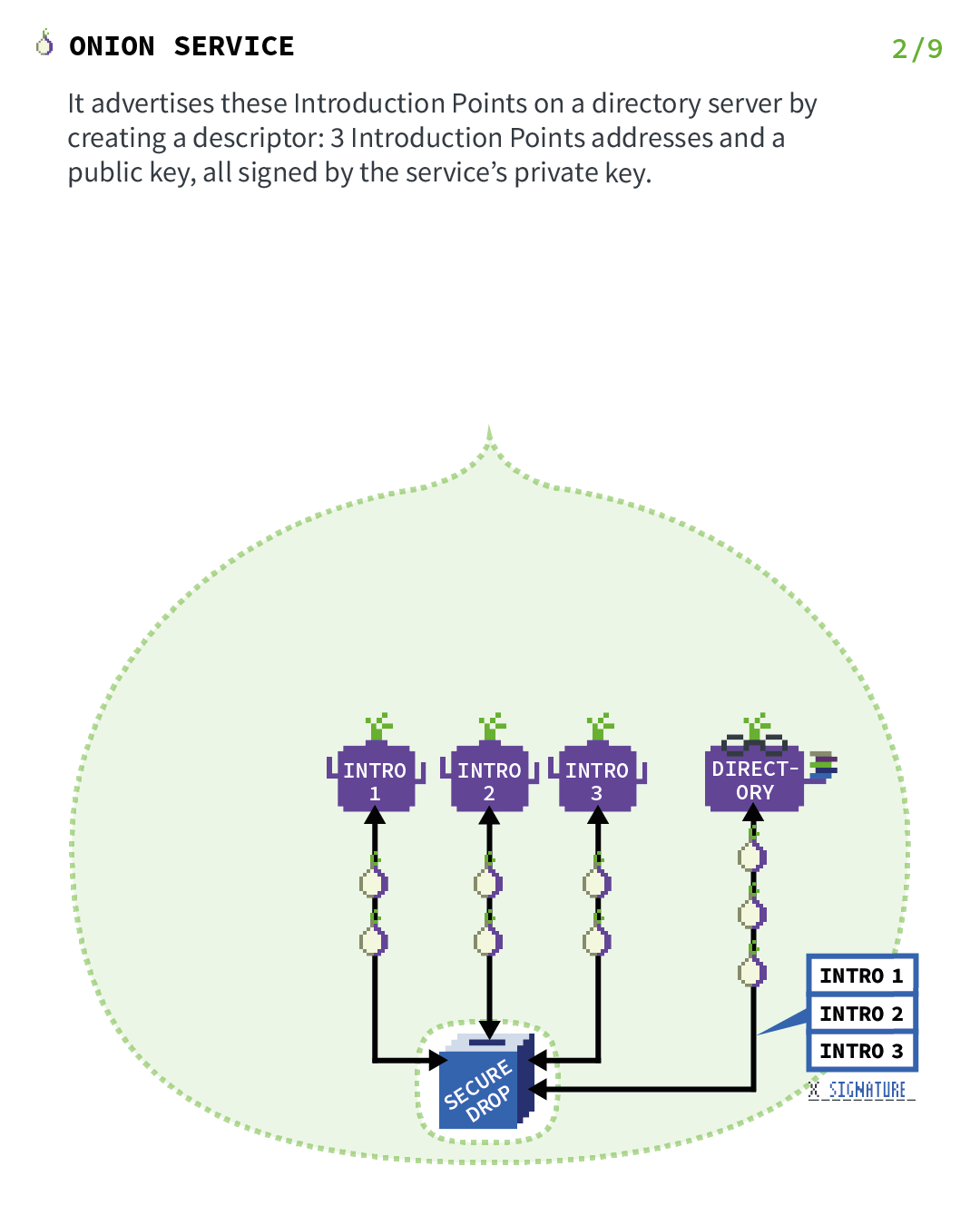

Чин 2: Где Onion Service објављује своје дескрипторе

Сада када су тачке увођења постављене, потребно је створити начин да клијенти могу да их пронађу.

Из тог разлога, Onion Service саставља дескриптор Onion Service-а, који садржи листу његових тачака увођења (и "аутентификационе кључеве"), и потписује овај дескриптор са идентитетским приватним кључем Onion Service-а.

Идентитетски приватни кључ који се овде користи је приватни део јавног кључа који је кодирани у адреси Onion Service-а.

Onion Service отпрема тај потписани дескриптор у дистрибуирану хеш табелу, која је део Tor мреже, тако да клијенти могу такође да га добију.

Користи анонимизовани Tor круг да би извршио ову отпрему тако да не открива своју локацију.

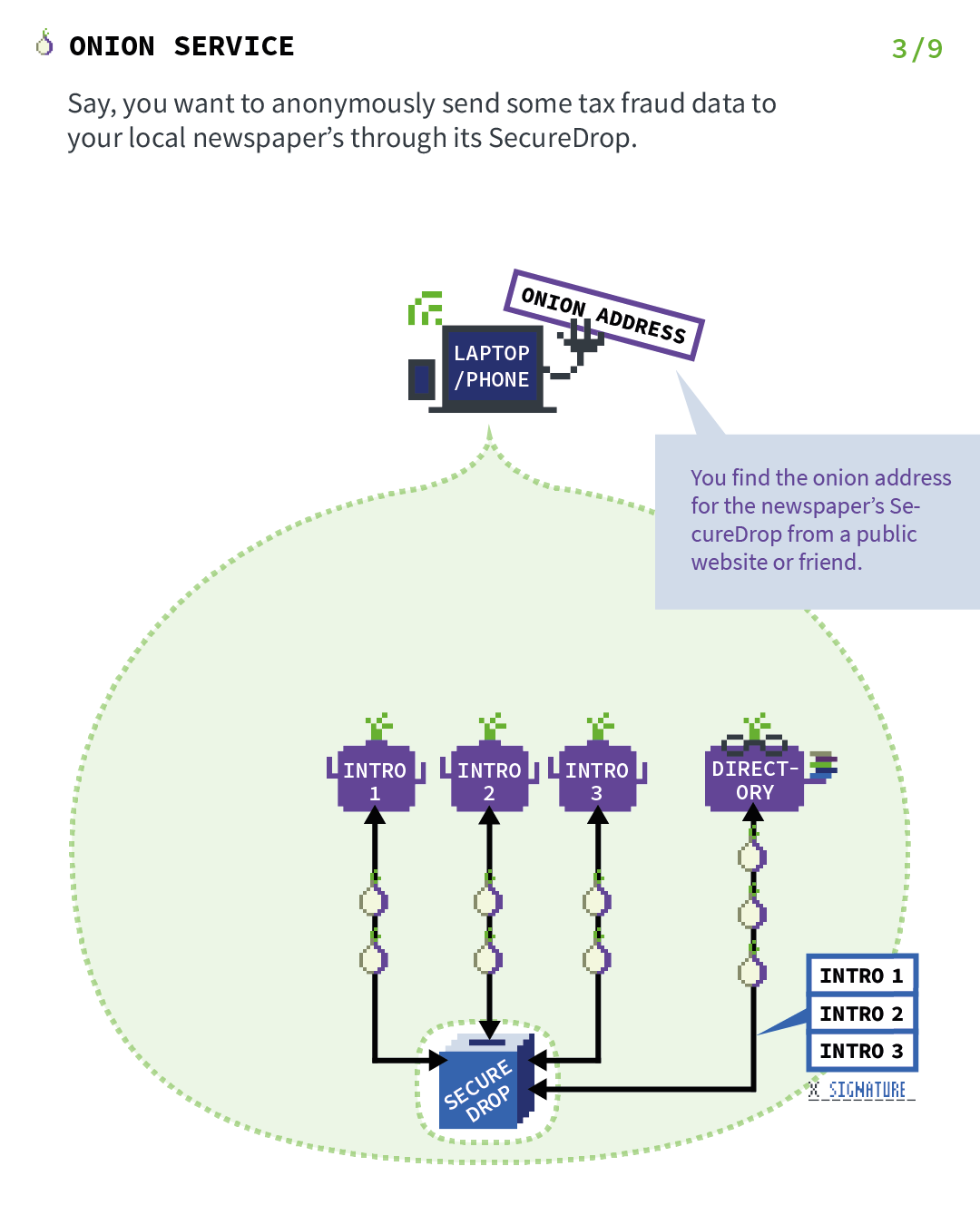

Чин 3: Где клијент жели да посети Onion Service

Рецимо да желите анонимно да пошаљете неке податке о пореској превари вашем локалном листу преко његовог SecureDrop-а.

Налазите onion адресу за SecureDrop листа са јавног вебсајта или пријатеља.

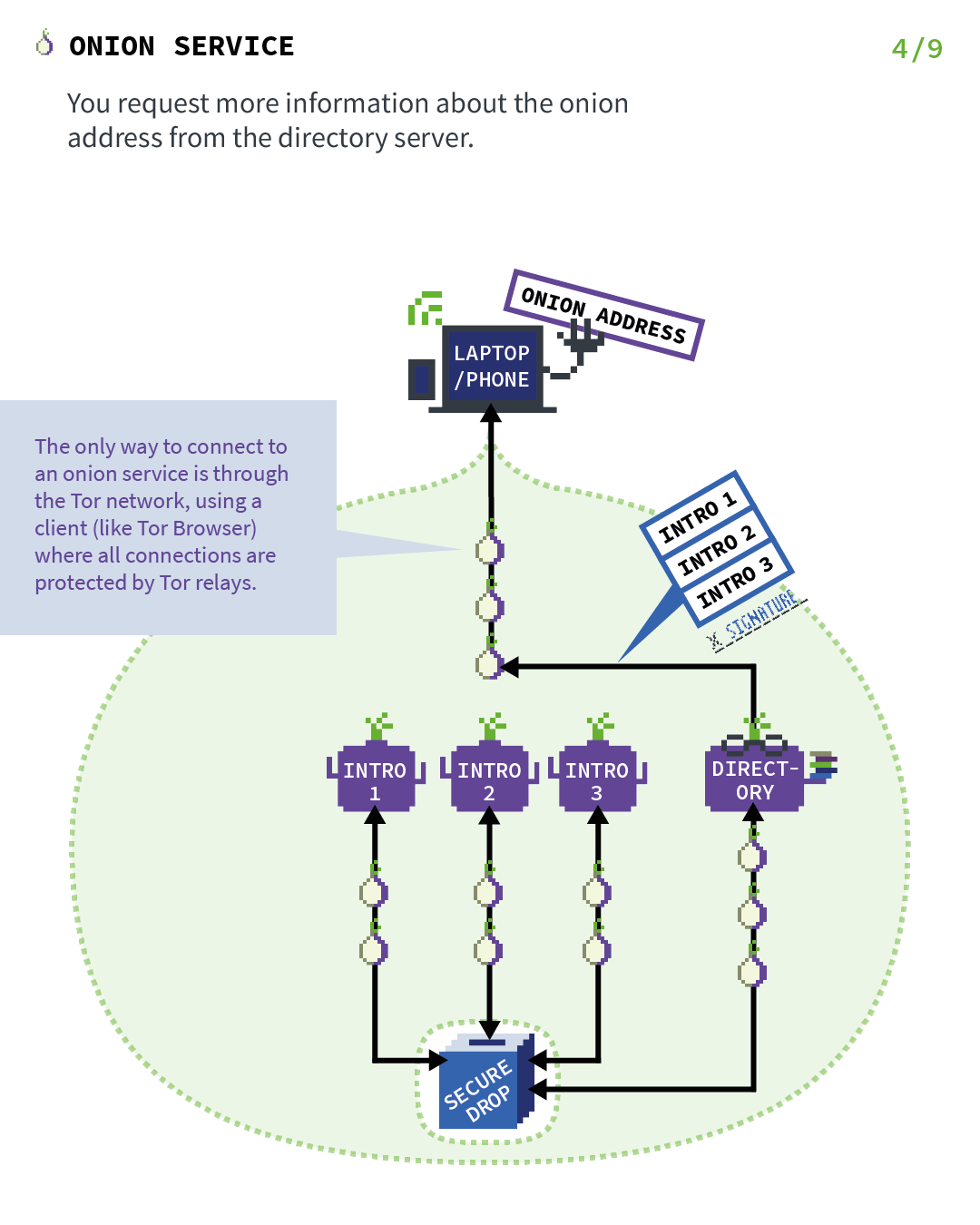

Чин 4: Где се клијент представља Onion Service-у

Сви претходни кораци су били само припрема за Onion Service тако да је доступан клијентима.

Сада да убрзамо до тачке где стварни клијент жели да посети сервис.

У овом случају, клијент има onion адресу SecureDrop-а и жели да га посети, па се повезује са сервисом преко Tor Browser-а.

Сада следећа ствар која треба да се деси је да клијент оде у дистрибуирану хеш табелу из Корака 2 и затражи потписани дескриптор SecureDrop-овог Onion Service-а.

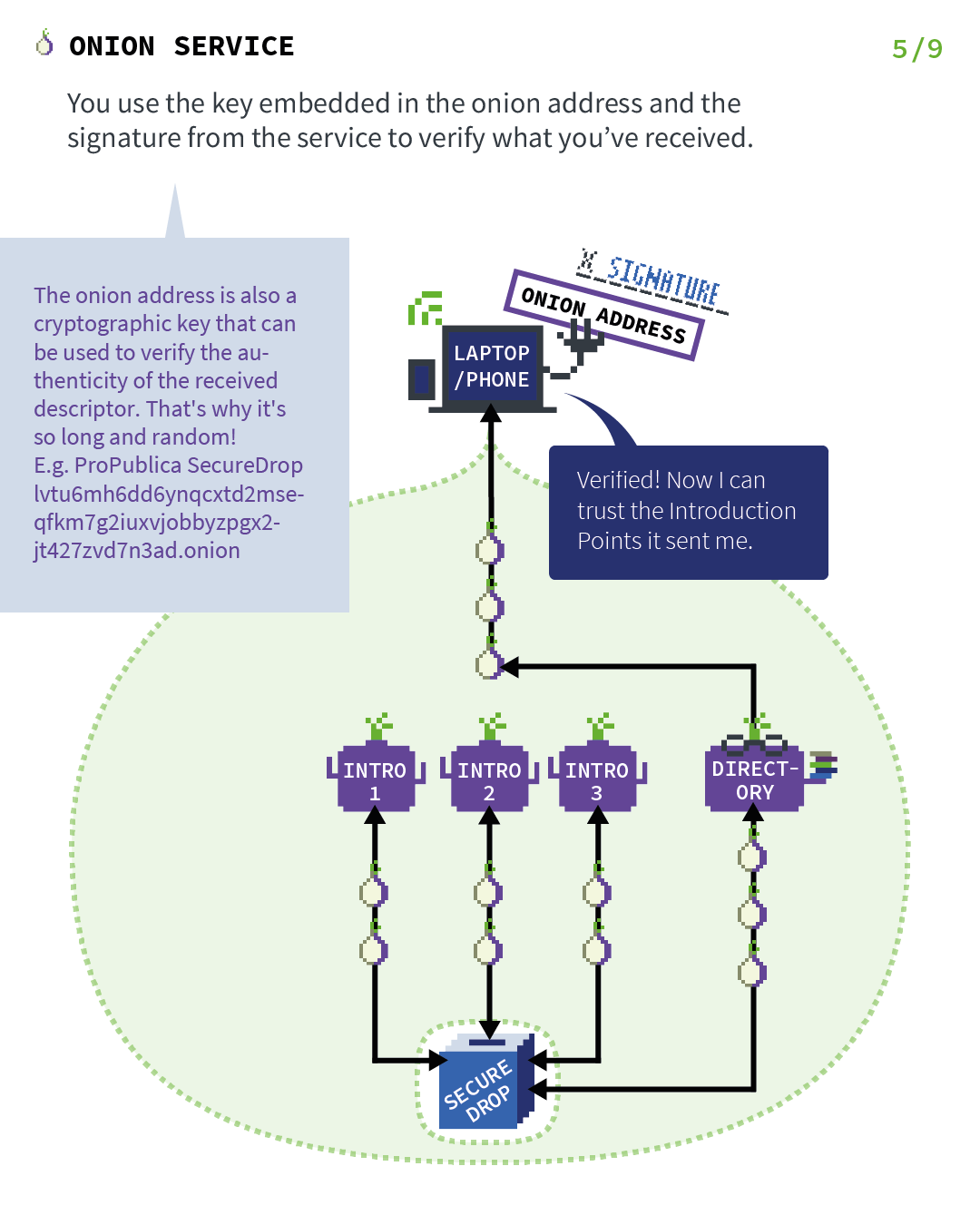

Чин 5: Где клијент верификује потпис onion адресе

Када клијент прими потписани дескриптор, верификује потпис дескриптора користећи јавни кључ који је кодирани у onion адреси.

Ово пружа аутентификацију од краја до краја, јер смо сада сигурни да је овај дескриптор могао произвести само тај Onion Service и нико други.

А унутар дескриптора, налазе се тачке увођења које омогућавају клијенту да се представи SecureDrop-овом Onion Service-у.

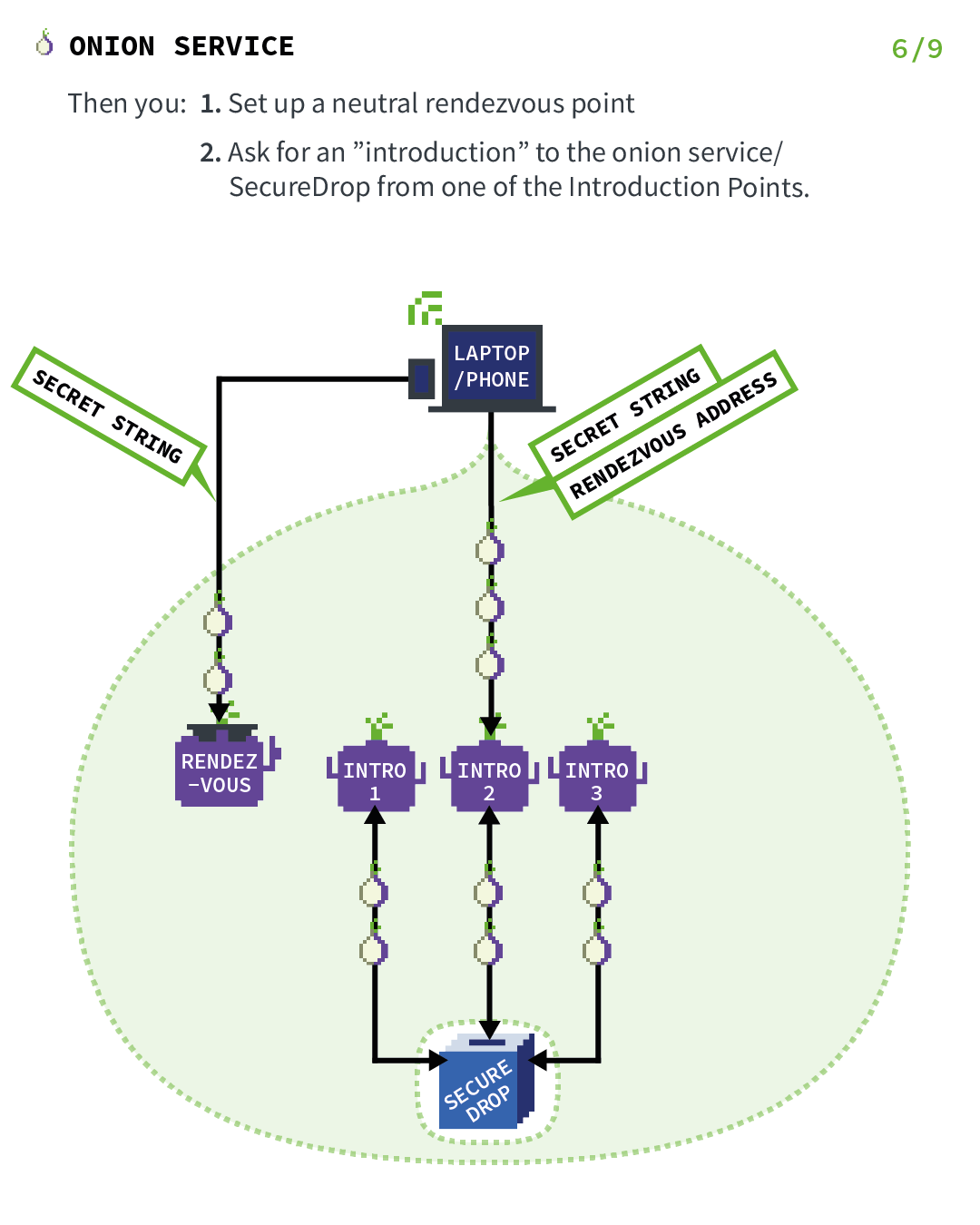

Чин 6: Где клијент успоставља тачку састанка

Пре него што се увођење догоди, клијент (у овом случају, ви) бира Tor релеј и успоставља круг до њега.

Клијент тражи од релеја да постане његова тачка састанка и да му да "једнократну тајну" која ће се користити као део процедуре састанка.

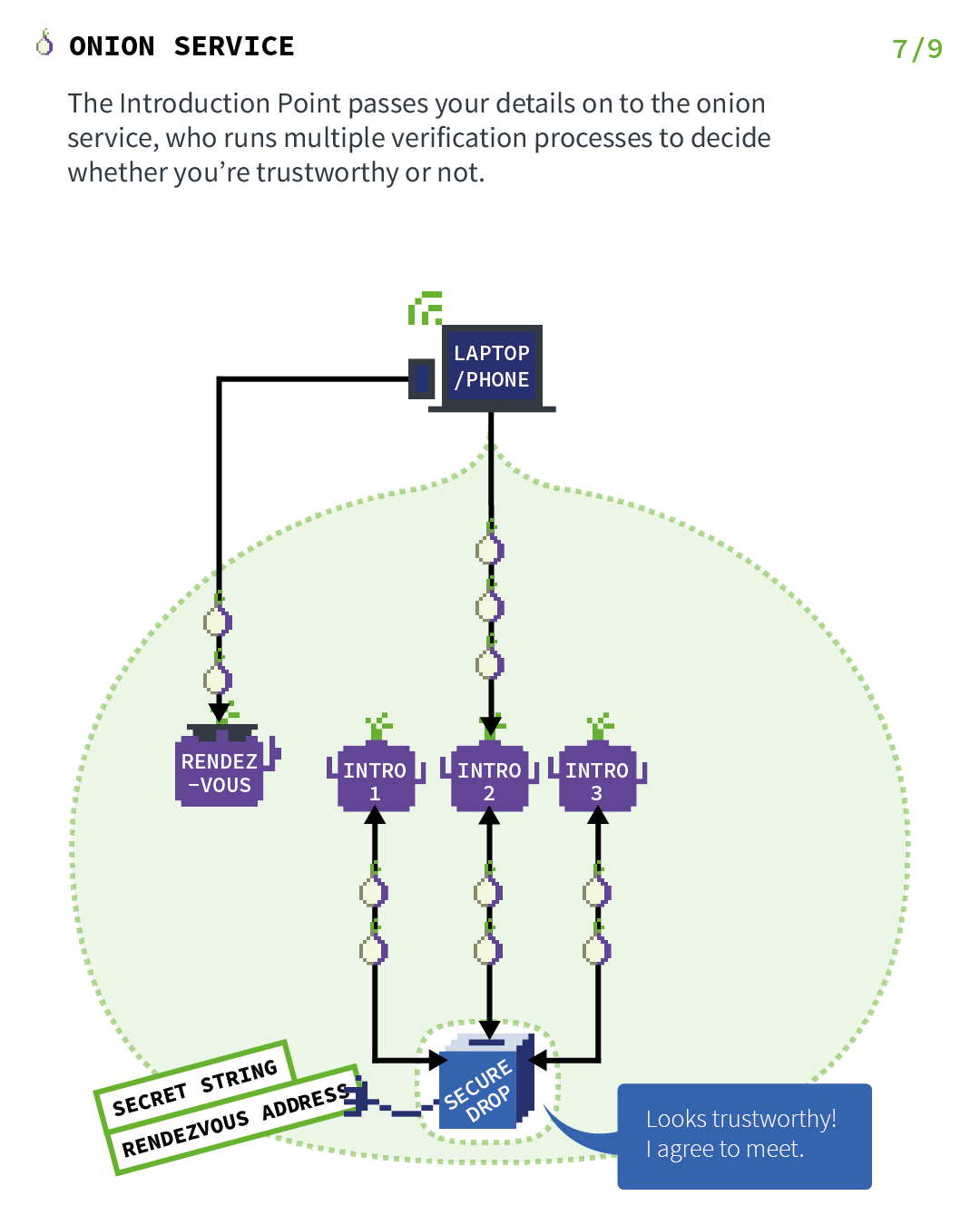

Чин 7: Где се Onion Service састаје са клијентом

Тачка увођења преноси ваше податке (тајни низ и адресу састанка) Onion Service-у, који спроводи више процеса верификације да би одлучио да ли сте поуздани или не.

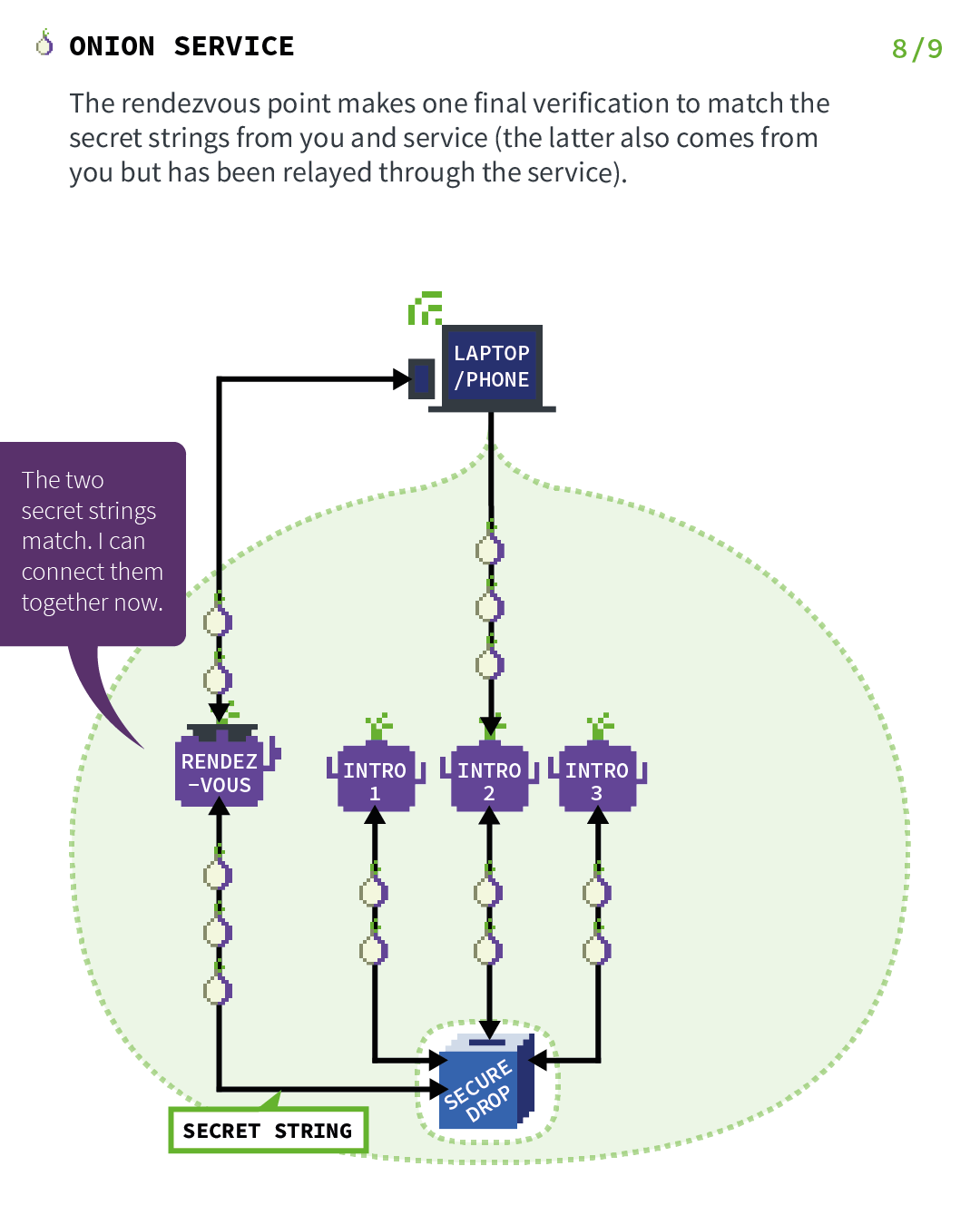

Чин 8: Где тачка састанка верификује тајну клијента

Onion Service се повезује са тачком састанка (преко анонимизованог круга) и шаље јој "једнократну тајну".

Тачка састанка врши последњу верификацију да упари тајне низове од вас и сервиса (други такође долази од вас али је пренет преко сервиса).

Тачка састанка једноставно преноси (енкриптоване од краја до краја) поруке од клијента до сервиса и обратно.

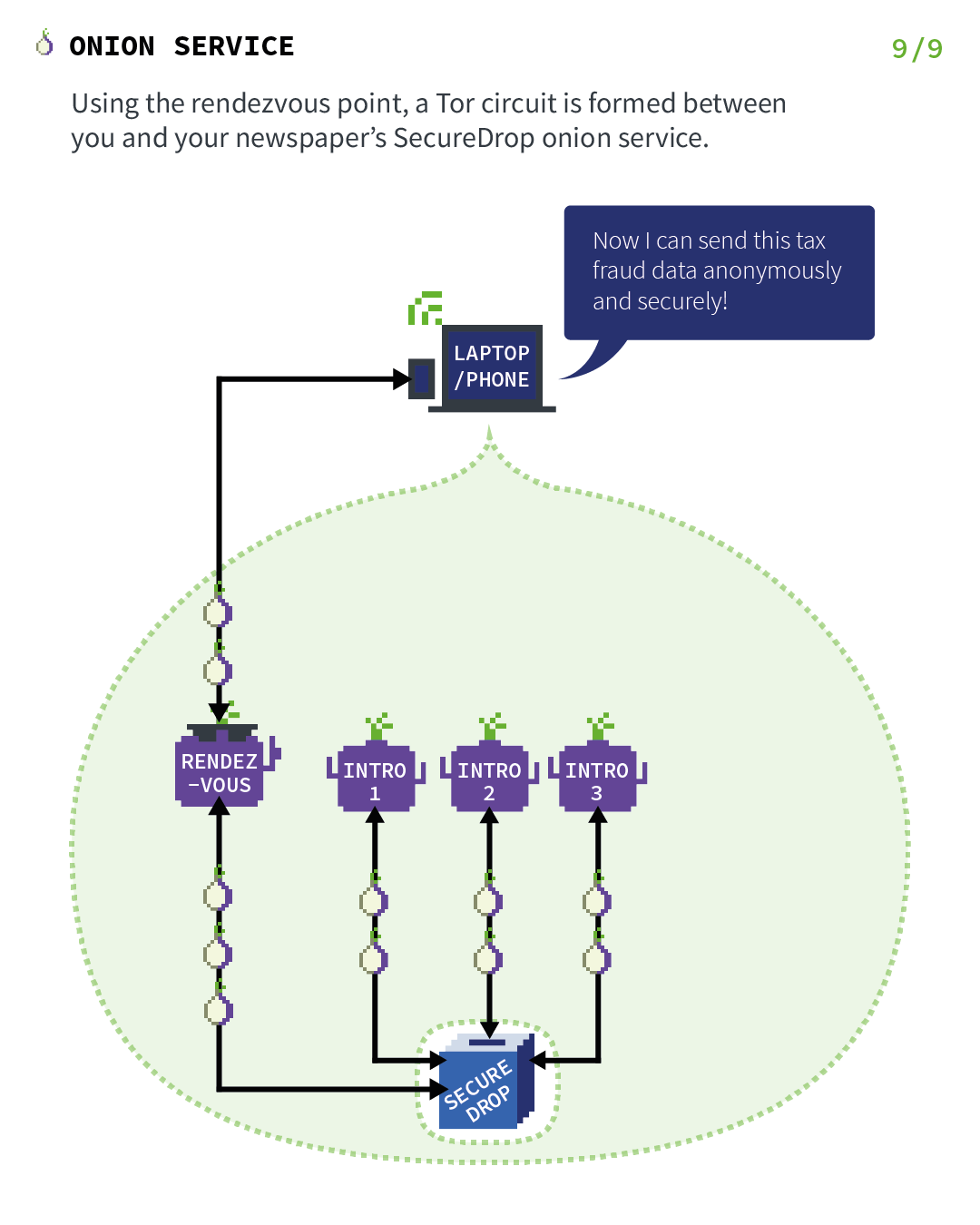

Чин 9: Где се Onion Service састаје са клијентом

Уопштено, комплетна веза између клијента и Onion Service-а се састоји од 6 релеја: 3 од њих је изабрао клијент, са трећим као тачком састанка, а друга 3 је изабрао Onion Service.

Ово пружа сакривање локације овој вези.

На крају, користећи тачку састанка, Tor круг је формиран између вас и SecureDrop Onion Service-а вашег листа.

Додатни ресурси

Ово је био само преглед на високом нивоу протокола Tor Onion Services.

Ево неких додатних ресурса ако желите да сазнате више: