Los atacantes de la red representan una amenaza importante para la seguridad y fiabilidad de la red.

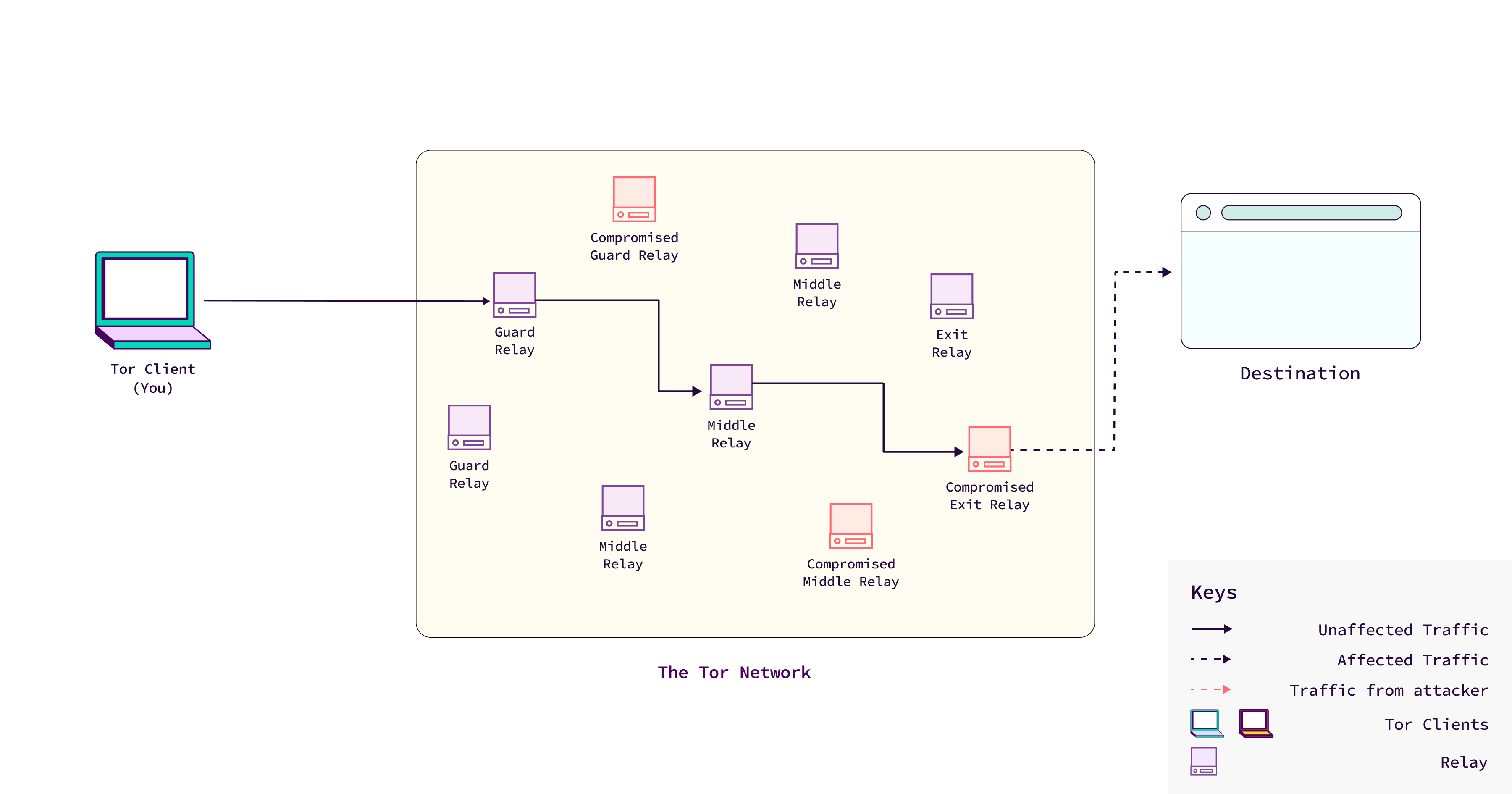

Estos atacantes son aquellos que ejecutan o comprometen los repetidores dentro de la red, o manipulan el tráfico para explotar las debilidades en el protocolo Tor.

El objetivo puede ser desanonimizar a los usuarios, degradar el rendimiento de la red o dañar la reputación de Tor.

¿Cómo los adversarios de la red atacan a Tor?

Los adversarios de la red pueden llevar a cabo una variedad de ataques que generalmente fallan en tres categorías: ejecutan relays maliciosos que ponen en riesgo la seguridad del usuario, manipulan el protocolo de Tor para filtrar información y realizan ataques de denegación de servicio (DoS).

1. Ejecución de retransmisiones maliciosas

Los atacantes de la red a menudo ejecutan retransmisiones que están configuradas para dañar la red o los usuarios de alguna manera.

Relés maliciosos pueden diseñarse para:

- Espiar el tráfico que pasa por ellos.

- Interrumpir la comunicación entre los usuarios de Tor y la red.

- Recopilar datos que pueden ser utilizados para desanonimizar a los usuarios.

Los repetidores maliciosos también pueden estar mal configurados para introducir vulnerabilidades en la red.

Estos repetidores pueden no seguir el protocolo apropiado, lo que resulta en tráfico que filtra información, facilitando el seguimiento de los usuarios.

Un atacante pudo operar un repetidor saliente malicioso—el nodo final donde sale el tráfico de la red Tor y alcanza la salida de Internet— intencionalmente diseñado para robar datos sensibles como criptomonedas, secuestrar cuentas en línea, bitácoras de actividad de usuario, o explotar vulnerabilidades en el protocolo de Tor.

Esto permite al atacante interceptar y manipular el tráfico, lo que plantea riesgos significativos para los usuarios que dependen de Tor para una navegación segura y anónima.

Tor intenta detectar y retirar estos repetidores, pero los atacantes a menudo intentan evitar la detección ocultando la verdadera naturaleza de sus repetidores, mintiendo sobre las propiedades clave del repetidor o frustrando los esfuerzos de análisis de Tor.

2. Explotar las fugas de información

El protocolo de Tor, aunque está diseñado para proteger el anonimato del usuario, tiene fugas de información conocidas o "caminos laterales" que los atacantes pueden explotar.

Un adversario de red que ejecuta los repetidores puede aprovechar estas fugas para:

- Desanonimizar a los usuarios directamente correlacionando patrones de tráfico entre los puntos de entrada y salida de la red Tor.

- Ayudar a otros intentos de desanonimización proporcionando datos adicionales que hacen más fácil confirmar qué tráfico pertenece a un usuario específico.

Estas filtraciones de información se detallan en Propuesta 344, que destaca la gravedad de cada una.

Aunque no todos requieren que se ejecuten los repetidores para explotarlos, los adversarios de la red que operan los repetidores están en una mejor posición para ver más tráfico y realizar análisis de tráfico, haciendo los ataques más eficaces.

3. Ataques de denegación de servicio (DoS)

Los adversarios de la red también pueden usar ataques DoS para degradar el rendimiento de la red Tor, haciéndola lenta o poco fiable.

Estos ataques podrían:

- Explotar las vulnerabilidades en el protocolo Tor para generar grandes cantidades de tráfico, abrumando la red.

- Utilizar servicios externos para inundar la red con tráfico, causando congestión.

El objetivo de un ataque DoS es a menudo disuadir a los usuarios de usar Tor al hacerlo tan lento o inutilizable que cambian a alternativas menos seguras.

Un ataque DoS también puede frustrar a los voluntarios que ejecutan los repetidores, lo que potencialmente los lleva a cerrar sus repetidores, lo que debilita la red y la hace más vulnerable a nuevos ataques.

La presencia de repetidores maliciosos o mal configurados, junto con el potencial para ataques DoS, puede socavar gravemente la seguridad, fiabilidad y reputación de Tor.

Si los usuarios perciben la red como insegura o lenta, pueden dejar de utilizarla, reduciendo el anonimato general de la red (ya que más usuarios hacen más difícil rastrear el tráfico individual).

Como el proyecto Tor depende de voluntarios para los repetidores y los ingresos, los ataques frecuentes podrían disuadir a os operadores o impactar en la financiación, ambos críticos para mantener la red operativa.

Mientras que Tor tiene sistemas para detectar y eliminar estas amenazas, los atacantes están constantemente evolucionando las tácticas para evitar la detección y debilitar la red.

Una comprensión más profunda de estas amenazas y la vigilancia continua son esenciales para mantener la seguridad y usabilidad de la red Tor.