Estos atacantes incluyen entidades como el administrador de su enrutador WiFi, proveedor de servicios de Internet (ISP), proveedor de alojamiento o servicio de red privada virtual (VPN).

Tu proximidad a la ruta de conexión les da oportunidades únicas para recopilar información o manipular el tráfico de formas que los adversarios más distantes no pueden.

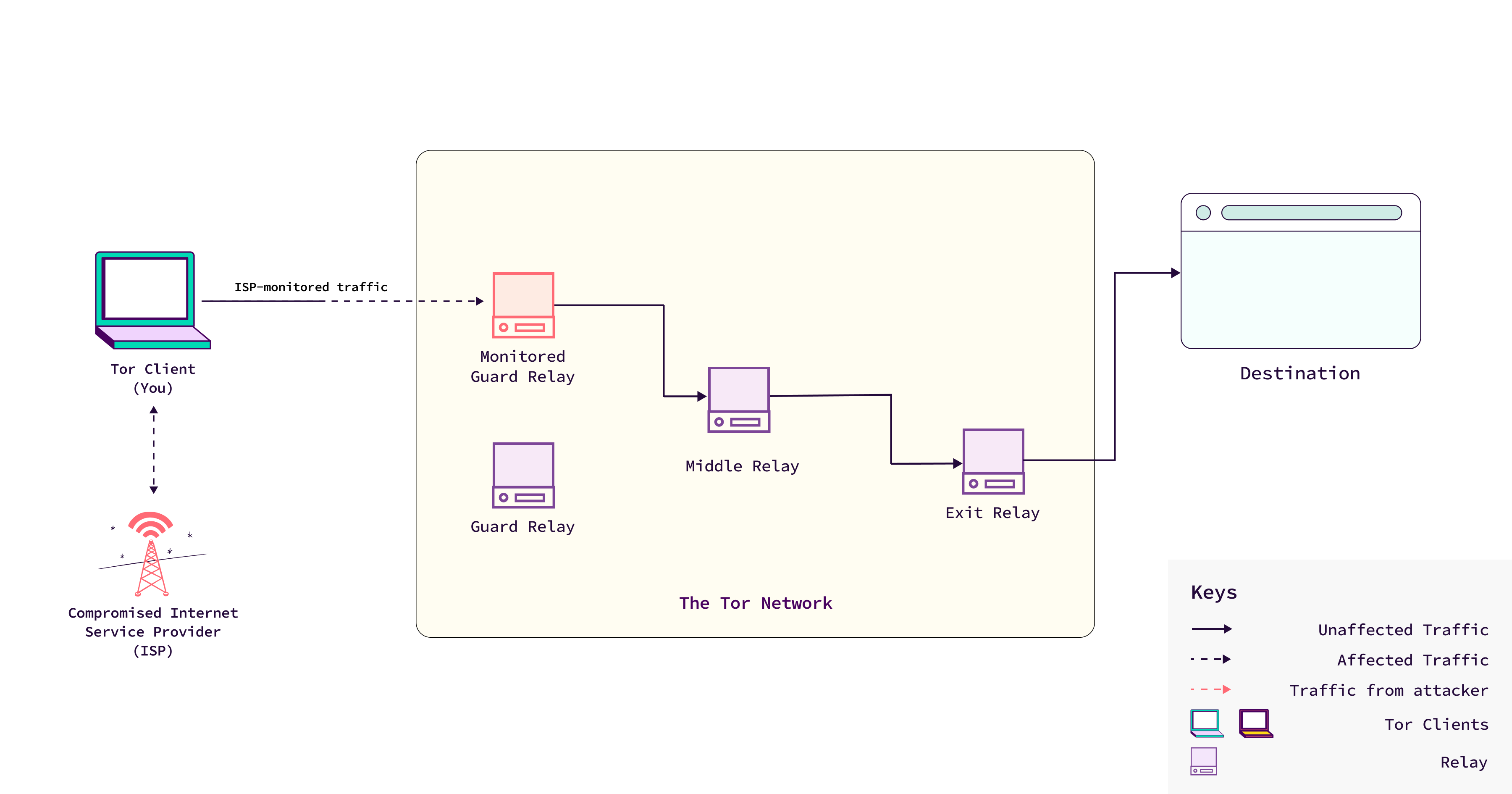

Aunque, los ISP o proveedores de alojamiento que administran los repetidores Tor que usas para conectarte a la red Tor, así como cualquier otro ISP y enrutador a lo largo de tu ruta a la red, también se consideran adversarios locales.

Cómo los adversarios locales atacan la red

Los adversarios locales pueden no tener las amplias capacidades de aquellos que controlan o supervisan diferentes repetidores en la red, pero siguen siendo peligrosos porque pueden centrarse en las conexiones específicas que pasan por sus sistemas.

Algunas de las formas clave en que pueden atacar a los usuarios de Tor incluyen:

- Controlando rutas del tráfico:

Los adversarios locales pueden manipular el enrutamiento de tu tráfico Tor para asegurarse de que solo pase por Guardias o Puentes (el primer punto de conexión en la red Tor) que controlan.

Al hacer esto, aumentan sus posibilidades de monitorear su tráfico y potencialmente desanonimizarlo. Esta manipulación puede ser sutil y difícil de detectar para los usuarios, lo que la convierte en una amenaza potente.

- Explotación de las filtraciones de información:

Tu uso de Tor puede filtrar datos que los adversarios locales podrían querer explotar.

Por ejemplo, estas filtraciones podrían revelar patrones en tu tráfico que podrían facilitar a un atacante desanonimizarte o vincular tus actividades contigo.

Los adversarios locales están en una posición única para aprovechar estas fugas porque pueden monitorear de cerca su conexión a la red Tor.

Ejemplos de ataques locales del adversario

Estos adversarios locales pueden ejecutar una variedad de ataques, incluyendo:

- Análisis de NetFlow: Un ISP o proveedor de hosting podría realizar Análisis de NetFlow, una técnica que monitoriza los flujos de tráfico en una red.

Al analizar estos flujos, podrían identificar patrones que confirmen si un tráfico específico pertenece a un usuario en particular, ayudando así en los intentos de desanonimización.

- Explotaciones del canal encubierto: Si un adversario local opera adicionalmente un repetidor de salida (el nodo final en el circuito Tor antes de que el tráfico salga a internet), podrían explotar ciertas vulnerabilidades, como celdas caídas, para filtrar tu información o desanonimizarte en secreto.

Una celda descartada se refiere a un pedazo de datos (llamado celda) que es intencionalmente descartado o ignorado por un nodo en la red, y cuando se elimina una celda, significa que los datos no avanzan en la red.

Este método, conocido como vector de canal encubierto de células caídas, podría permitir al atacante desanonimizarte o recopilar información sobre tus actividades en la red Tor.