Netzangreifer stellen eine erhebliche Bedrohung für die Sicherheit und Zuverlässigkeit des Netzes dar.

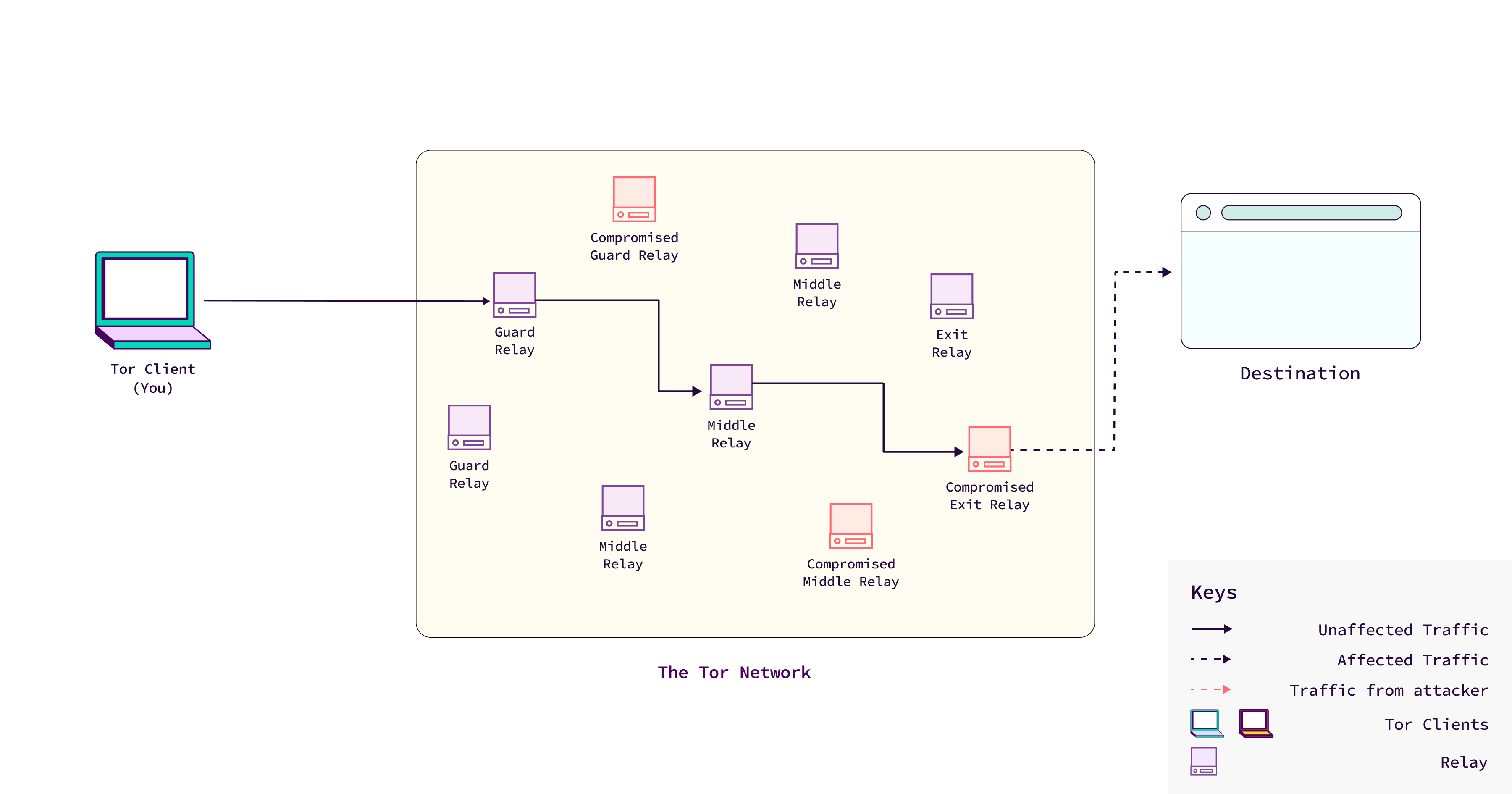

Diese Angreifer betreiben oder kompromittieren Relays innerhalb des Netzwerks oder manipulieren den Datenverkehr, um Schwachstellen im Tor-Protokoll auszunutzen.

Ihr Ziel kann es sein, Nutzer zu deanonymisieren, die Netzwerkleistung zu verschlechtern oder den Ruf von Tor zu schädigen.

Wie Netzwerk-Angreifer Tor attackieren

Netzwerkgegner können eine Vielzahl von Angriffen durchführen, die sich im Allgemeinen in drei große Kategorien einteilen lassen: das Betreiben bösartiger Relays, welche die Sicherheit der Benutzer gefährden, die Manipulation des Tor-Protokolls, um Informationen preiszugeben, und die Durchführung von Denial-of-Service-Angriffen (DoS).

1. Ausführen schädlicher Relays

Netzwerkangreifer betreiben oft Relays, die so konfiguriert sind, dass sie dem Netzwerk oder den Benutzern in irgendeiner Weise schaden.

Schädliche Relays können so gestaltet sein, dass sie:

- den Verkehr auszuspionieren, der sie passiert.

- die Kommunikation zwischen Tor-Nutzern und dem Netzwerk zu unterbrechen.

- Daten zu sammeln, die zur Deanonymisierung von Nutzern verwendet werden können.

Schädliche Relays können auch absichtlich falsch konfiguriert werden, um Schwachstellen in das Netz einzubringen.

Diese Relays halten sich möglicherweise nicht an das korrekte Protokoll, was dazu führt, dass der Datenverkehr undichte Stellen aufweist, die das Aufspüren von Benutzern erleichtern.

Ein Angreifer könnte ein bösartiges Ausgangsrelay betreiben – den letzten Knotenpunkt, an dem der Datenverkehr das Tor-Netzwerk verlässt und das offene Internet erreicht –, das absichtlich darauf ausgelegt ist, sensible Daten wie Kryptowährungen zu stehlen, Online-Konten zu kapern, Benutzeraktivitäten zu protokollieren oder Schwachstellen im Tor-Protokoll auszunutzen.

Dies ermöglicht es dem Angreifer, den Datenverkehr abzufangen und zu manipulieren, was ein erhebliches Risiko für Nutzer darstellt, die sich auf Tor verlassen, um sicher und anonym zu surfen.

Tor arbeitet aktiv daran, diese Relays zu erkennen und zu entfernen, aber Angreifer versuchen oft, die Erkennung zu umgehen, indem sie die wahre Natur ihrer Relays verschleiern, beispielsweise indem sie falsche Angaben zu wichtigen Relay-Eigenschaften machen oder die Scan-Bemühungen von Tor behindern.

2. Ausnutzung von Informationslecks

Das Tor-Protokoll wurde zwar entwickelt, um die Anonymität der Benutzer zu schützen, aber es gibt bekannte Informationslecks oder "Seitenkanäle", die Angreifer ausnutzen können.

Ein Netzwerkangreifer, der Relays betreibt, kann diese Lecks ausnutzen, um:

- Nutzer direkt zu deanonymisieren, indem man die Verkehrsmuster zwischen den Eingangs- und Ausgangspunkten des Tor-Netzwerks korreliert.

- Unterstützung anderer Deanonymisierungsversuche durch die Bereitstellung zusätzlicher Daten, die es einfacher machen, zu bestätigen, welcher Datenverkehr zu einem bestimmten Nutzer gehört.

Diese Informationslecks werden im Vorschlag 344 detailliert beschrieben, wobei die Schwere der einzelnen Lecks hervorgehoben wird.

Auch wenn nicht alle Angriffe den Betrieb von Relays erfordern, sind Netzwerkangreifer, die Relays betreiben, in einer besseren Position, um mehr Datenverkehr zu sehen und zu analysieren, was ihre Angriffe effektiver macht.

3. Denial of Service (DoS) Angriffe

Netzwerk-Angreifer können auch DoS-Angriffe nutzen, um die Leistung des Tor-Netzwerks zu beeinträchtigen und es langsam oder unzuverlässig zu machen.

Diese Angriffe könnten:

- Schwachstellen im Tor-Protokoll ausnutzen, um große Mengen an Datenverkehr zu erzeugen und das Netzwerk zu überlasten.

- externe Dienste nutzen, um das Netz mit Datenverkehr zu überschwemmen, was zu Überlastungen führt.

Das Ziel eines DoS-Angriffs ist es oft, die Nutzer von der Nutzung von Tor abzuhalten, indem man es so langsam oder unbrauchbar macht, dass sie auf weniger sichere Alternativen ausweichen.

Ein DoS-Angriff kann auch dazu führen, dass Freiwillige, die Relays betreiben, frustriert sind und möglicherweise ihre Relays abschalten, was das Netz schwächt und es anfälliger für weitere Angriffe macht.

Das Vorhandensein von schädlichen oder falsch konfigurierten Servern, zusammen mit dem Potenzial für DoS-Angriffe, kann die Sicherheit, Zuverlässigkeit und den Ruf von Tor ernsthaft untergraben.

Wenn die Nutzer das Netz als unsicher oder langsam empfinden, werden sie es möglicherweise nicht mehr nutzen, was die Anonymität des Netzes insgesamt verringert (da es mit mehr Nutzern schwieriger wird, den individuellen Datenverkehr zu verfolgen).

Da das Tor-Projekt auf Freiwillige für Relays und externe Finanzierung angewiesen ist, könnten häufige Angriffe die Betreiber entmutigen und die Finanzierung beeinträchtigen, beides Faktoren, die für den Betrieb des Netzwerks von entscheidender Bedeutung sind.

Tor verfügt zwar über Systeme zur Erkennung und Beseitigung dieser Bedrohungen, aber die Angreifer entwickeln ihre Taktiken ständig weiter, um eine Entdeckung zu vermeiden und das Netzwerk zu schwächen.

Ein tieferes Verständnis dieser Bedrohungen und ständige Wachsamkeit sind unerlässlich, um die Sicherheit und Nutzbarkeit des Tor-Netzwerks aufrechtzuerhalten.