Zu diesen Angreifern gehören Einrichtungen wie der Administrator deines WiFi-Routers, der Internetdienstanbieter (ISP), der Hosting-Anbieter oder der VPN-Dienst (Virtual Private Network).

Ihre Nähe zu deinem Verbindungspfad gibt ihnen einzigartige Möglichkeiten, Informationen zu sammeln oder deinen Datenverkehr auf eine Weise zu manipulieren, die entferntere Gegner nicht haben.

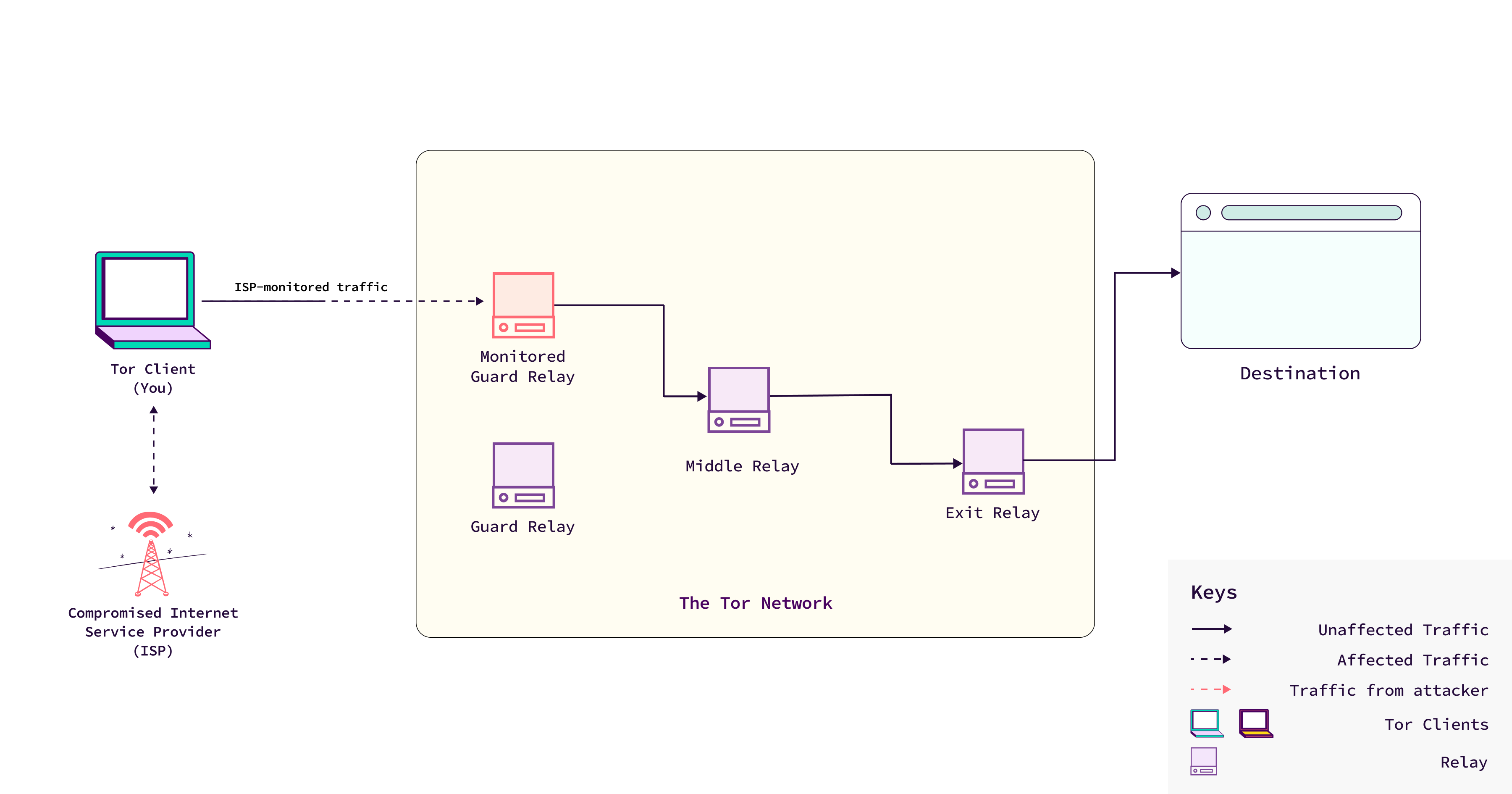

Die ISPs oder Hosting-Provider, welche die Tor-Relays verwalten, die du benutzt, um dich mit dem Tor-Netzwerk zu verbinden, sowie alle anderen ISPs und Router entlang deines Weges zum Netzwerk, werden ebenfalls als lokale Gegner betrachtet.

Wie lokale Angreifer das Netzwerk attackieren

Lokale Angreifer verfügen zwar nicht über die weitreichenden Möglichkeiten derjenigen, die verschiedene Relays im Netz kontrollieren oder überwachen, aber sie sind dennoch gefährlich, weil sie sich auf die spezifischen Verbindungen konzentrieren können, die durch ihre Systeme laufen.

Einige der wichtigsten Methoden, mit denen sie die Tor-Nutzer angreifen können, sind:

- Kontrolle des Datenverkehr-Routings:

Lokale Angreifer können das Routing deines Tor-Verkehrs manipulieren, um sicherzustellen, dass er nur über Wächter oder Brücken (der erste Verbindungspunkt im Tor-Netzwerk) läuft, die sie kontrollieren.

Auf diese Weise erhöhen sie ihre Chancen, deinen Datenverkehr zu überwachen und dich möglicherweise zu deanonymisieren. Diese Manipulation kann subtil sein und ist für die Nutzer schwer zu erkennen, was sie zu einer starken Bedrohung macht.

- Ausnutzung von Informationslecks:

Deine Tor-Nutzung kann Daten preisgeben, die von lokalen Angreifern ausgenutzt werden könnten.

So könnten diese Lecks beispielsweise Muster in deinem Datenverkehr aufzeigen, die es einem Angreifer leichter machen, dich zu deanonymisieren oder deine Aktivitäten mit dir in Verbindung zu bringen.

Lokale Angreifer sind in einer einzigartigen Position, um diese Lecks auszunutzen, da sie deine Verbindung zum Tor-Netzwerk genau überwachen können.

Beispiele für lokale Attacken von Angreifern

Diese lokalen Angreifer können eine Vielzahl von Angriffen ausführen, darunter:

- NetFlow-Analyse: Ein ISP oder Hosting-Provider könnte eine NetFlow-Analyse durchführen, eine Technik zur Überwachung des Datenverkehrs in einem Netzwerk.

Durch die Analyse dieser Datenströme könnten sie Muster erkennen, die bestätigen, ob ein bestimmter Datenverkehr zu einem bestimmten Nutzer gehört, und dadurch bei Deanonymisierungsversuchen helfen.

- Ausnutzung des verdeckten Kanals: Wenn ein lokaler Angreifer zusätzlich einen Ausgangsknoten betreibt (den letzten Knoten im Tor-Kanal, bevor der Verkehr ins Internet geht), kann er bestimmte Schwachstellen ausnutzen, wie z.B. unterbrochene Zellen, um deine Informationen weiterzugeben oder dich heimlich zu deanonymisieren.

Eine fallen gelassene Zelle bezieht sich auf ein Datenstück (genannt Zelle), das von einem Knoten im Netzwerk absichtlich verworfen oder ignoriert wird. Wenn eine Zelle fallen gelassen wird, bedeutet dies, dass die Daten im Netzwerk nicht weitergegeben werden.

Diese Methode, bekannt als "Dropped Cells Covert Channel Vector", könnte es dem Angreifer ermöglichen, dich zu deanonymisieren oder Informationen über deine Aktivitäten im Tor-Netzwerk zu sammeln.