Das Tor-Netzwerk trägt zur Wahrung der Online-Privatsphäre und Anonymität bei, ist aber nicht gegen Angriffe gefeit.

Zu verstehen, wie sich Angreifer als lokale Clients oder innerhalb des Tor-Netzwerks positionieren können, ist entscheidend für den Schutz seiner Nutzer und die Sicherheit des Netzwerks.

Angreifer können einfach einen Tor-Client verwenden oder ein ISP/WiFi-Betreiber sein.

Sie könnten auch Teil des Netzes oder unserer Community sein und sich an Mailinglisten-Diskussionen, der Arbeit an Vorschlägen usw. beteiligen.

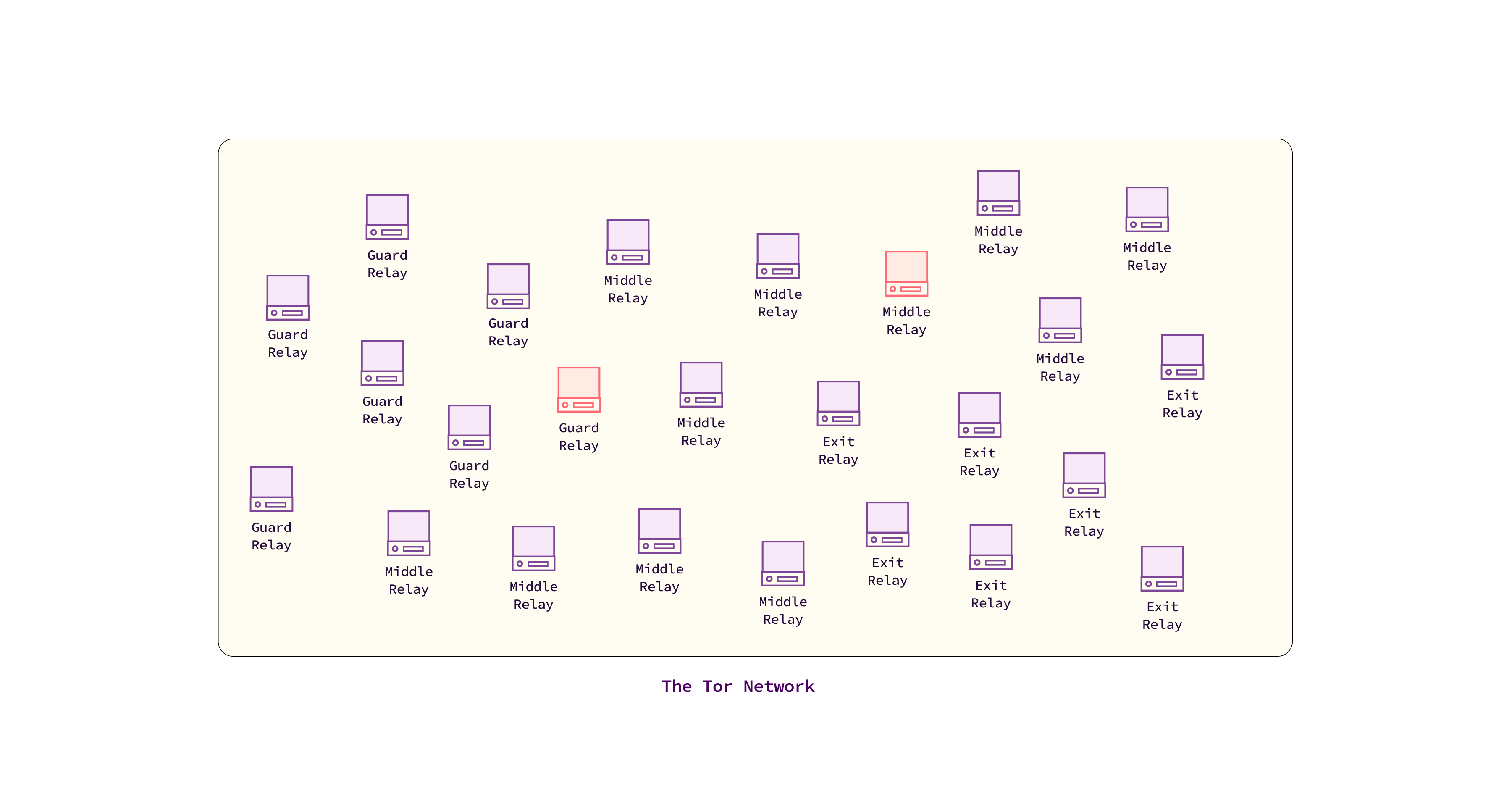

In diesem Abschnitt werden die verschiedenen Möglichkeiten untersucht, wie sich Angreifer im oder um das Tor-Netzwerk positionieren können.

Wir werden untersuchen, welche Strategien sie anwenden, welche Risiken sie darstellen und wie diese Bedrohungen entschärft werden können.

Wenn wir diese Taktiken verstehen, können wir das Tor-Netzwerk und seine Nutzer besser vor möglichen Angriffen schützen.