So wie Tor Schutz bietet, ist es auch zahlreichen Bedrohungen durch Angreifer ausgesetzt, die seine Sicherheit untergraben wollen.

Diese Angreifer können versuchen, die Privatsphäre der Tor-Benutzer durch eine Reihe von Taktiken zu verletzen, die von komplexen technischen Tricks bis zu einfachen Lügen reichen.

Egal, ob du ein regelmäßiger Tor-Benutzer bist oder dich einfach nur für deine Privatsphäre im Internet interessierst, es ist wichtig, diese Bedenken zu verstehen, um deine Sicherheit im Internet zu gewährleisten.

1. Verkehrsanalyse: Beobachten, wie sich Daten bewegen

Stell dir vor, du schickst einen geheimen Brief durch eine Reihe von Freunden.

Jeder Freund gibt den Brief an den nächsten weiter, und der letzte Freund übergibt ihn an den Empfänger.

Auch wenn der Brief versiegelt ist, kann ein Beobachter erraten, an wen du schreibst, indem er sieht, wem du den Brief gegeben hast und wer ihn am anderen Ende erhalten hat.

Angreifer verwenden eine ähnliche Methode namens Verkehrsanalyse.

Sie brauchen deine Nachrichten nicht zu lesen - sie können versuchen, herauszufinden, wer mit wem spricht, indem sie einfach beobachten, wie sich die Daten durch das Tor-Netzwerk bewegen.

Wenn ein Angreifer sieht, dass Daten von deinem Computer in das Tor-Netzwerk gehen und ähnliche Daten auf der anderen Seite herauskommen, könnte er vermuten, dass die Daten zusammengehören, auch wenn sie verschlüsselt sind.

Ein Angreifer könnte zum Beispiel deine Internetverbindung überwachen (vielleicht über deinen Internetdienstanbieter).

Dadurch können sie feststellen, dass du zu einem bestimmten Zeitpunkt eine bestimmte Menge an Daten in das Tor-Netzwerk sendest, oder dass die Daten, die das Tor-Netzwerk verlassen, ein ähnliches Timing und eine ähnliche Größe haben.

Durch den Vergleich dieser Muster können sie erraten, welcher Tor-Benutzer mit welcher Website oder welchem Dienst verbunden ist, auch wenn die Daten selbst verschlüsselt sind.

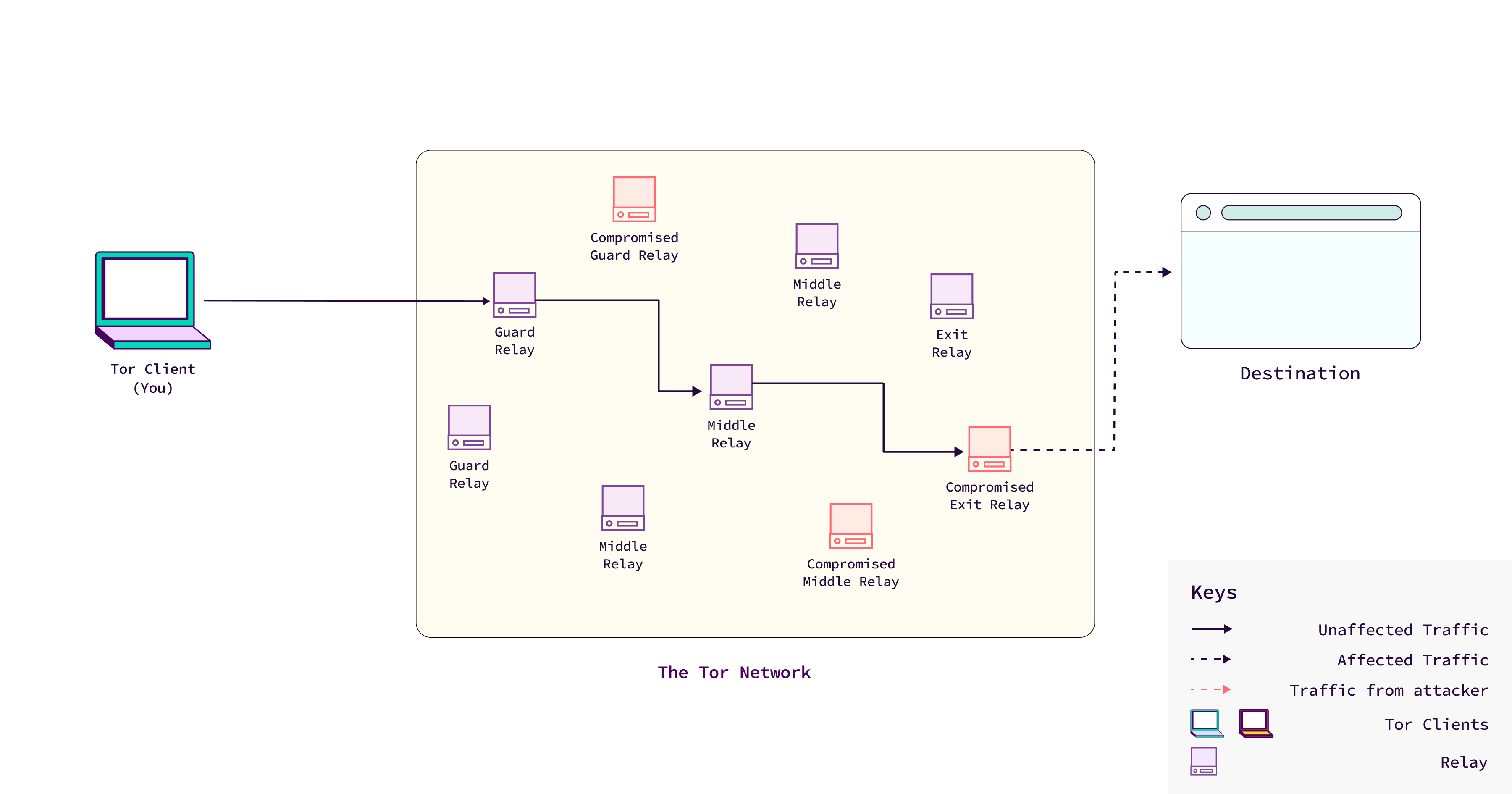

2. Schädliche Relays: Schlechte Freunde in der Kette

Das Tor-Netzwerk ist auf Freiwillige angewiesen, die Relays betreiben (wie die Freunde in unserem Geheime Briefe-Beispiel).

Einige Relays empfangen Daten, einige leiten sie weiter, und andere senden sie aus dem Netz heraus.

Was aber, wenn eines dieser Relays von jemandem mit schlechten Absichten betrieben wird?

Ein schädliches Relay ist wie ein Freund in der Kette, der den Brief heimlich öffnet und liest oder ihn sogar verändert, bevor er ihn weiterleitet.

Wenn ein Angreifer einen Ausgangsknoten betreibt (das letzte Relay, bevor deine Daten das Tor-Netzwerk verlassen), könnte er versuchen, deine Daten auszuspionieren, wenn sie nicht richtig verschlüsselt sind.

Um dies zu verhindern, benutze immer HTTPS-Websites, die deinen Datenverkehr Ende-zu-Ende verschlüsseln, und vermeide es, sensible Informationen über unverschlüsselte Verbindungen zu übertragen, während du Tor benutzt.

3. Dekanonymisierung: Offenlegung deiner Identität

Deanonymisierung bedeutet, dass jemand herausfindet, wer du wirklich bist, auch wenn du versuchst, anonym zu bleiben.

Angreifer können dazu verschiedene Tricks anwenden.

Stell dir vor, jemand klopft an deine Tür, und sobald du sie öffnest, macht er schnell ein Foto von dir.

Sie brauchten dir nicht den ganzen Tag zu folgen, um herauszufinden, wo du wohnst - sie mussten dich nur im richtigen Moment erwischen.

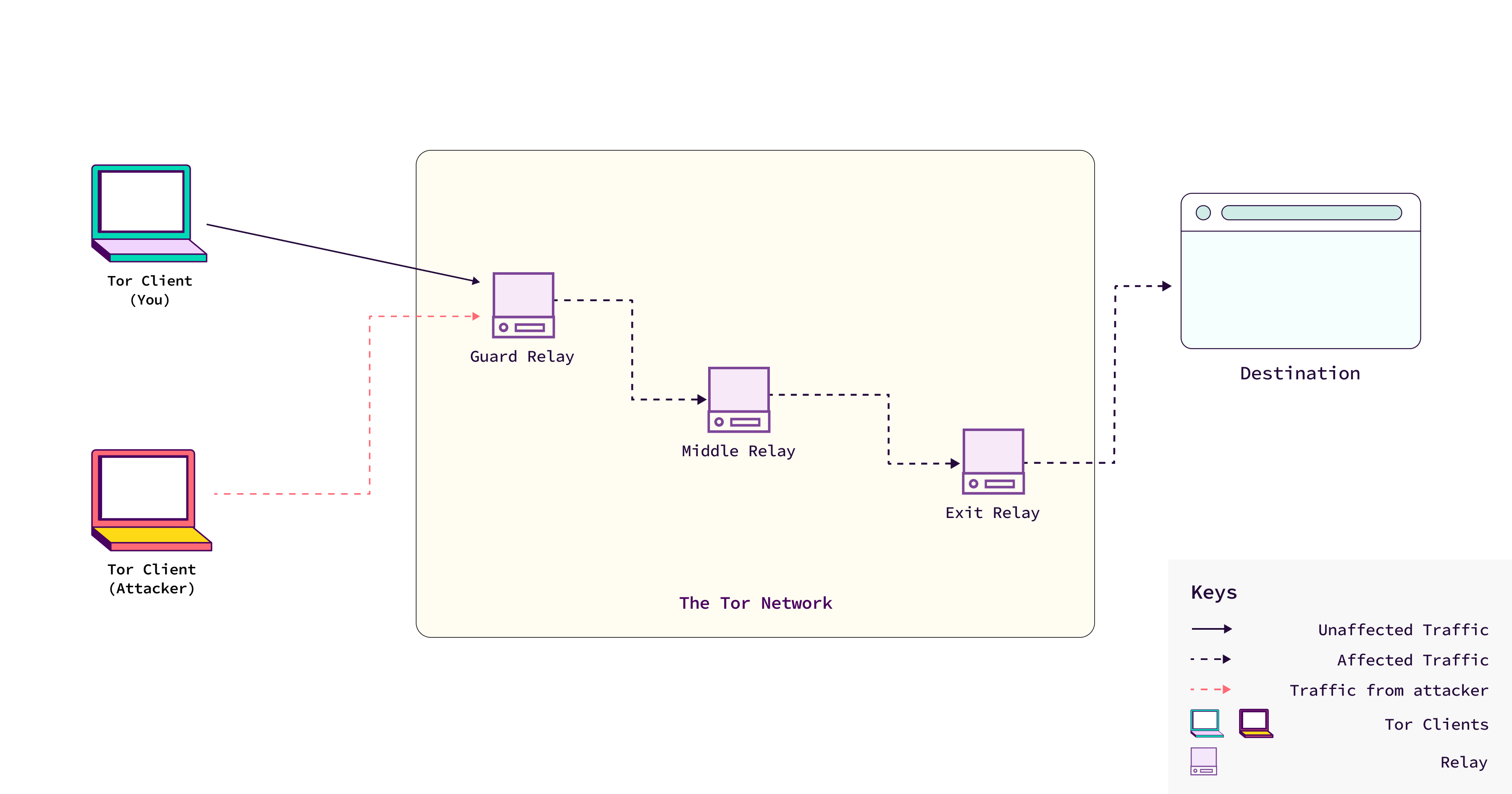

Angreifer könnten etwas Ähnliches tun, indem sie Muster in deinen Online-Aktivitäten beobachten, indem sie schädliche Relays betreiben und DDoS-Angriffe einsetzen, um mehr Datenverkehr über ihre eigenen Relays zu leiten.

4. DDoS-Angriffe: Überlastung des Netzwerks

Bei einem DDoS-Angriff (Distributed Denial of Service) sendet ein Angreifer so viel Datenverkehr an eine Website oder ein Netzwerk, dass dieses überlastet wird und nicht mehr funktioniert.

Das ist so, als würde man ein Geschäft mit so vielen Kunden überschwemmen, dass niemand mehr durch die Tür kommt.

Wenn ein Angreifer nicht will, dass die Leute Tor benutzen, kann er eine große Menge an Datenverkehr zu den Tor-Relays schicken, was es für echte Benutzer schwer oder unmöglich macht, sich zu verbinden.

5. Zusammenarbeit mit ISPs: Spionage durch deinen Internetanbieter

Internetdienstanbieter (ISPs) sind die Unternehmen, die dich mit dem Internet verbinden.

In einigen Fällen arbeiten die Angreifer mit Internetanbietern zusammen, um zu überwachen oder zu kontrollieren, was du online tust.

Stell dir vor, dein Postzusteller (ISP) könnte bestimmte, von ihm kontrollierte Sortieranlagen auswählen, nicht um deine Briefe zu öffnen, sondern um zu überwachen, wo sie wann hingehen.

Ebenso können lokale Angreifer deinen Tor-Verkehr manipulieren, um sicherzustellen, dass er durch die von ihnen kontrollierten Wächter oder Brücken (die ersten Verbindungspunkte im Tor-Netzwerk) läuft.

Auch wenn sie deinen Datenverkehr nicht lesen können, erhöht dies die Wahrscheinlichkeit, dass sie deine Aktivitäten verfolgen und dich möglicherweise anhand der Datenverkehrsmuster identifizieren können.

In einigen Ländern können Internetanbieter gezwungen sein, den Tor-Verkehr zu überwachen oder zu blockieren, was die Nutzung des Netzes erschwert.

Tor ist ein leistungsfähiges Werkzeug für die Online-Privatsphäre, aber es ist wichtig zu verstehen, dass es nicht unbesiegbar ist.

Leute, die den Schutz von Tor brechen wollen, benutzen viele verschiedene Methoden.

Um online sicher zu bleiben, ist es wichtig, sich dieser Bedrohungen bewusst zu sein.

Wenn du verstehst, wie Tor funktioniert und welche Risiken damit verbunden sind, kannst du fundierte Entscheidungen zum Schutz deiner Privatsphäre treffen.