Мережеві зловмисники становлять значну загрозу безпеці та надійності мережі.

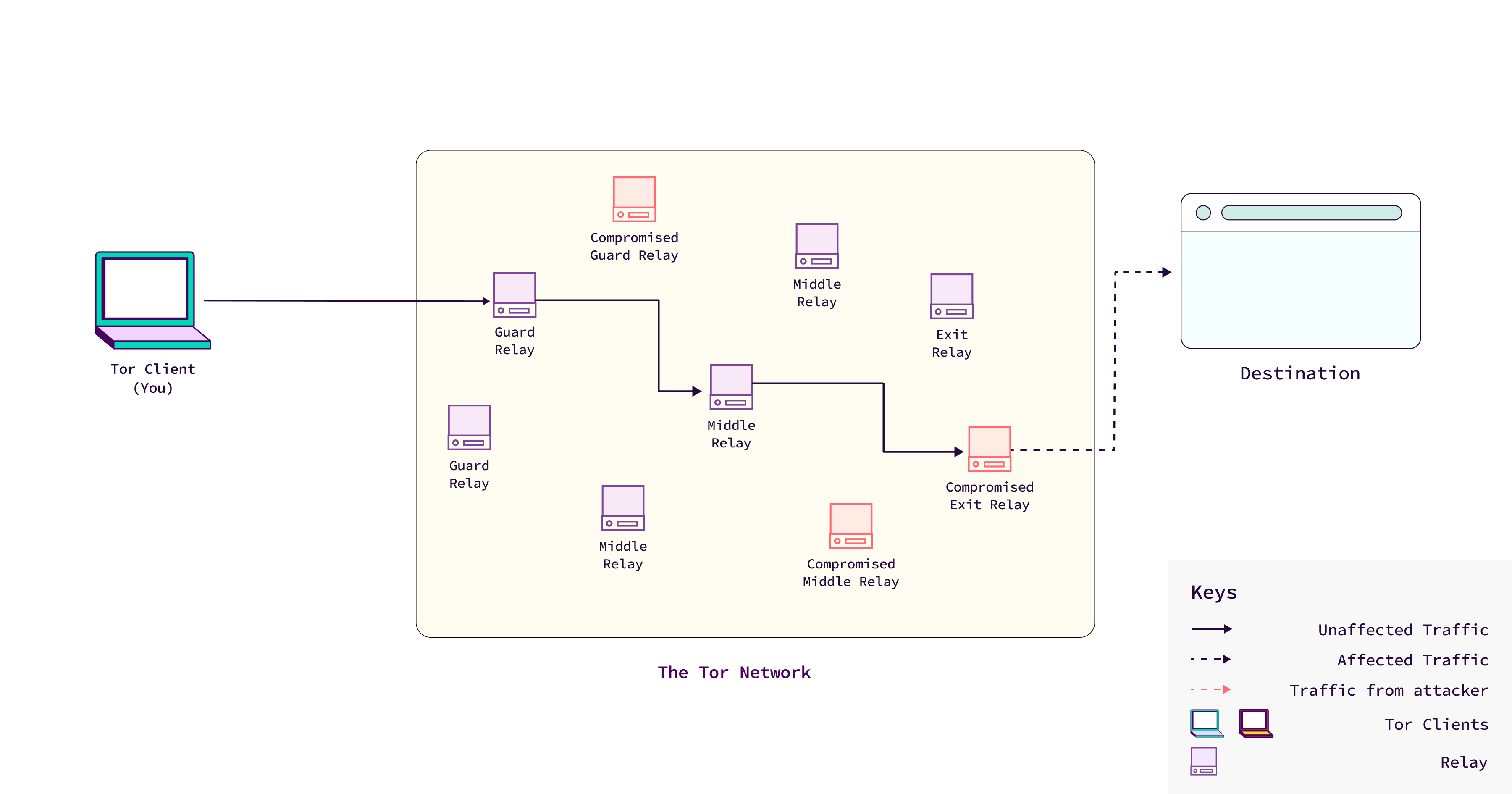

Ці зловмисники — це ті, хто запускає або скомпрометує ретрансляцію в мережі або маніпулює трафіком, щоб використовувати слабкі місця в протоколі Tor.

Їх метою може бути деанонімізація користувачів, зниження продуктивності мережі або шкода репутації Tor.

Як мережеві зловмисники атакують Tor

Network adversaries can carry out a variety of attacks, which can generally fall into three broad categories: running malicious relays that risks user safety and security, manipulating Tor’s protocol to leak information, and performing denial of service (DoS) attacks.

1. Запуск шкідливих ретрансляторів

Мережеві зловмисники часто запускають ретранслятори, які налаштовані таким чином, щоб певним чином завдати шкоди мережі або користувачам.

Шкідливі ретранслятори можуть бути призначені для:

- Стежте за трафіком, що проходить через них.

- Порушити зв'язок між користувачами Tor і мережею.

- Збирайте дані, які можна використовувати для деанонімізації користувачів.

Шкідливі ретранслятори також можуть бути навмисно неправильно налаштовані, щоб створити вразливі місця в мережі.

Ці ретранслятори можуть не відповідати належному протоколу, що призводить до трафіку, через який відбувається витік інформації, що полегшує відстеження користувачів.

An attacker could operate a malicious exit relay—the final node where traffic exits the Tor network and reaches the open internet— intentionally designed to steal sensitive data like cryptocurrencies, hijack online accounts, log user activity, or exploit vulnerabilities in Tor's protocol.

Це дозволяє зловмиснику перехоплювати та маніпулювати трафіком, створюючи значні ризики для користувачів, які покладаються на Tor для безпечного анонімного перегляду.

Tor actively works to detect and remove these relays, but attackers often attempt to bypass detection by concealing the true nature of their relays, such as lying about key relay properties or frustrating Tor’s scanning efforts.

2. Використання витоку інформації

Хоча протокол Tor розроблений для захисту анонімності користувачів, він має відомі витоки інформації або "бічні канали", яким можуть скористатися зловмисники.

Мережевий противник, який працює з ретрансляторами, може скористатися цими витоками, щоб:

- Деанонімізація користувачів безпосередньо шляхом кореляції моделей трафіку між точками входу та виходу мережі Tor.

- Допомагайте іншим спробам деанонімізації, надаючи додаткові дані, які полегшують підтвердження того, який трафік належить конкретному користувачу.

Ці витоки інформації детально описано в Пропозиції 344, де висвітлюється тяжкість кожного з них.

Хоча не всі потребують запущених ретрансляторів для використання, мережеві зловмисники, які керують ретрансляціями, мають кращу позицію, щоб бачити більше трафіку та виконувати аналіз трафіку, що робить їхні атаки ефективнішими.

3. Атаки на відмову в обслуговуванні (DoS)

Зловмисники мережі також можуть використовувати DoS-атаки, щоб знизити продуктивність мережі Tor, зробивши її повільною або ненадійною.

Ці атаки можуть:

- Використовуйте вразливості в протоколі Tor, щоб генерувати великі обсяги трафіку, перевантажуючи мережу.

- Використовуйте зовнішні служби, щоб переповнювати мережу трафіком, викликаючи перевантаження.

Мета DoS-атаки часто полягає в тому, щоб перешкодити користувачам використовувати Tor, зробивши його настільки повільним або непридатним для використання, що вони переходять на менш безпечні альтернативи.

Атака DoS може також розчарувати волонтерів, які запускають ретранслятори, потенційно призводячи до вимкнення ретрансляторів, що послаблює мережу та робить її більш вразливою для подальших атак.

Наявність зловмисних або неправильно налаштованих ретрансляторів разом із можливістю DoS-атак може серйозно підірвати безпеку, надійність і репутацію Tor.

Якщо користувачі сприймають мережу як небезпечну або повільну, вони можуть припинити її використання, зменшуючи загальну анонімність мережі (оскільки більше користувачів ускладнює відстеження окремого трафіку).

As the Tor project relies on volunteers for relays and external funding, frequent attacks could discourage operators and impact funding, both critical for keeping the network operational.

Хоча Tor має системи для виявлення та видалення цих загроз, зловмисники постійно вдосконалюють свою тактику, щоб уникнути виявлення та послабити мережу.

Глибше розуміння цих загроз і постійна пильність необхідні для підтримки безпеки та зручності використання мережі Tor.