Ці зловмисники включають такі організації, як адміністратор маршрутизатора WiFi, Інтернет-провайдер (ISP), хостинг-провайдер або служба віртуальної приватної мережі (VPN).

Їхня близькість до вашого шляху підключення дає їм унікальні можливості збирати інформацію або маніпулювати вашим трафіком у спосіб, який не можуть віддалені супротивники.

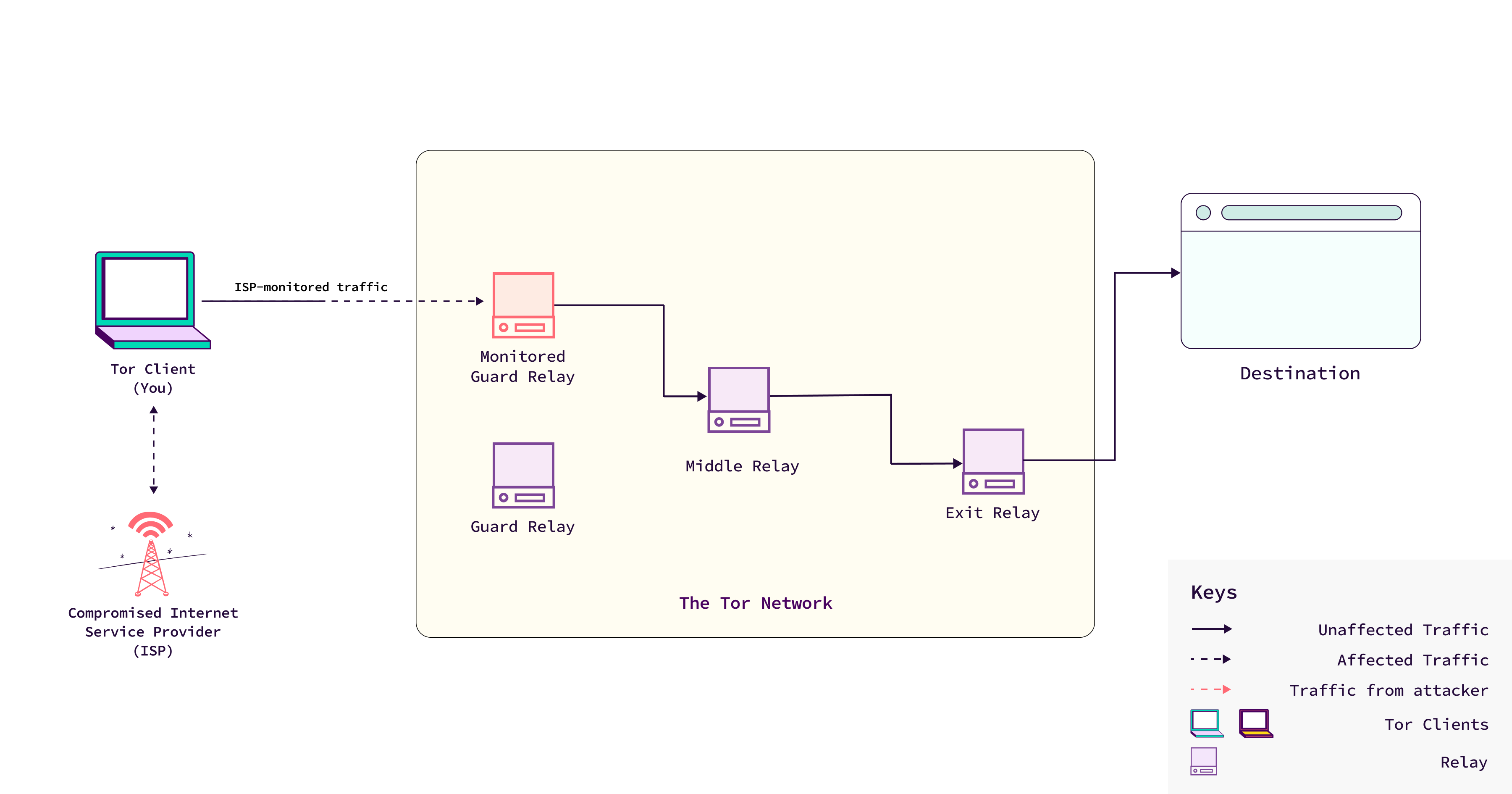

Хоча провайдери Інтернет-послуг або хостинг-провайдери, які керують реле Tor, які ви використовуєте для підключення до мережі Tor, а також будь-які інші провайдери та маршрутизатори на вашому шляху до мережі також вважаються локальними супротивниками.

Як локальні противники атакують мережу

Локальні зловмисники можуть не мати таких широких можливостей, як ті, хто контролює або контролює різні ретранслятори в мережі, але вони все одно небезпечні, оскільки можуть зосередитися на конкретних з’єднаннях, які проходять через їхні системи.

Деякі з ключових способів, якими вони можуть атакувати користувачів Tor, включають:

- Контроль маршрутів руху:

Місцеві зловмисники можуть маніпулювати маршрутизацією вашого трафіку Tor, щоб гарантувати, що він проходить лише через охорону або мости (перша точка з’єднання в мережі Tor), якими вони керують.

Роблячи це, вони збільшують свої шанси відстежувати ваш трафік і потенційно деанонімізувати вас. Ця маніпуляція може бути непомітною та важко помітною для користувачів, що робить її серйозною загрозою.

- Використання витоків інформації:

Використання Tor може призвести до витоку даних, якими можуть скористатися місцеві противники.

Наприклад, ці витоки можуть виявити закономірності у вашому трафіку, які можуть полегшити зловмиснику деанонімізацію вас або зв’язати вашу діяльність з вами.

Місцеві зловмисники знаходяться в унікальному становищі, щоб скористатися цими витоками, оскільки вони можуть уважно стежити за вашим підключенням до мережі Tor.

Приклади локальних атак противника

Ці локальні супротивники можуть здійснювати різноманітні атаки, зокрема:

- Аналіз NetFlow: Інтернет-провайдер або хостинг-провайдер може виконати аналіз NetFlow, метод, який відстежує трафік тече в мережі.

Аналізуючи ці потоки, вони можуть ідентифікувати шаблони, які підтверджують, чи певний трафік належить конкретному користувачеві, таким чином допомагаючи в спробах деанонімізації.

- Приховані канали експлойтів: якщо локальний зловмисник додатково керує ретранслятором виходу (останній вузол у ланцюзі Tor перед виходом трафіку в Інтернет), він може використовувати певні вразливості, наприклад випущені клітинки, для витоку вашої інформації або деанонімізувати вас таємно.

Вилучена комірка відноситься до фрагмента даних (званого коміркою), який навмисно відкидається або ігнорується вузлом у мережі, і коли комірка викидається, це означає, що дані не просуваються вперед у мережі.

Цей метод, відомий як вектор прихованого каналу скинутих клітин, може дозволити зловмиснику деанонімізувати вас або зібрати інформацію про вашу діяльність у мережі Tor.