Оскільки Tor пропонує захист, він також стикається з численними загрозами з боку зловмисників, які прагнуть підірвати його безпеку.

Ці зловмисники можуть намагатися порушити конфіденційність користувачів Tor за допомогою різноманітних тактик, починаючи від складних технічних обманів і закінчуючи простою брехнею.

Незалежно від того, чи є ви звичайним користувачем Tor чи просто зацікавлені в конфіденційності в Інтернеті, розуміння цих проблем має вирішальне значення для вашої безпеки в Інтернеті.

1. Аналіз трафіку: спостереження за переміщенням даних

Уявіть, що ви надсилаєте таємного листа друзям.

Кожен друг передає лист наступному, а останній доставляє його одержувачу.

Незважаючи на те, що лист запечатано, хтось, хто спостерігає, може здогадатися, кому ви пишете, побачивши, кому ви дали листа і хто отримав його на іншому кінці.

Зловмисники використовують подібний метод під назвою аналіз трафіку.

Їм не потрібно читати ваші повідомлення — вони можуть спробувати зрозуміти, хто з ким розмовляє, просто спостерігаючи за тим, як дані переміщуються через мережу Tor.

Якщо зловмисник бачить дані, що надходять у мережу Tor з вашого комп’ютера, і подібні дані виходять з іншого боку, він може здогадатися, що дані підключені, навіть якщо вони зашифровані.

Наприклад, зловмисник може стежити за вашим підключенням до Інтернету (можливо, через вашого постачальника послуг Інтернету).

Завдяки цьому вони можуть помітити, що ви надсилаєте певний обсяг даних у мережу Tor у певний час, або дані виходять із мережі Tor з подібним часом і розміром.

Порівнюючи ці шаблони, вони можуть здогадатися, який користувач Tor підключений до якого веб-сайту чи служби, навіть якщо самі дані зашифровані.

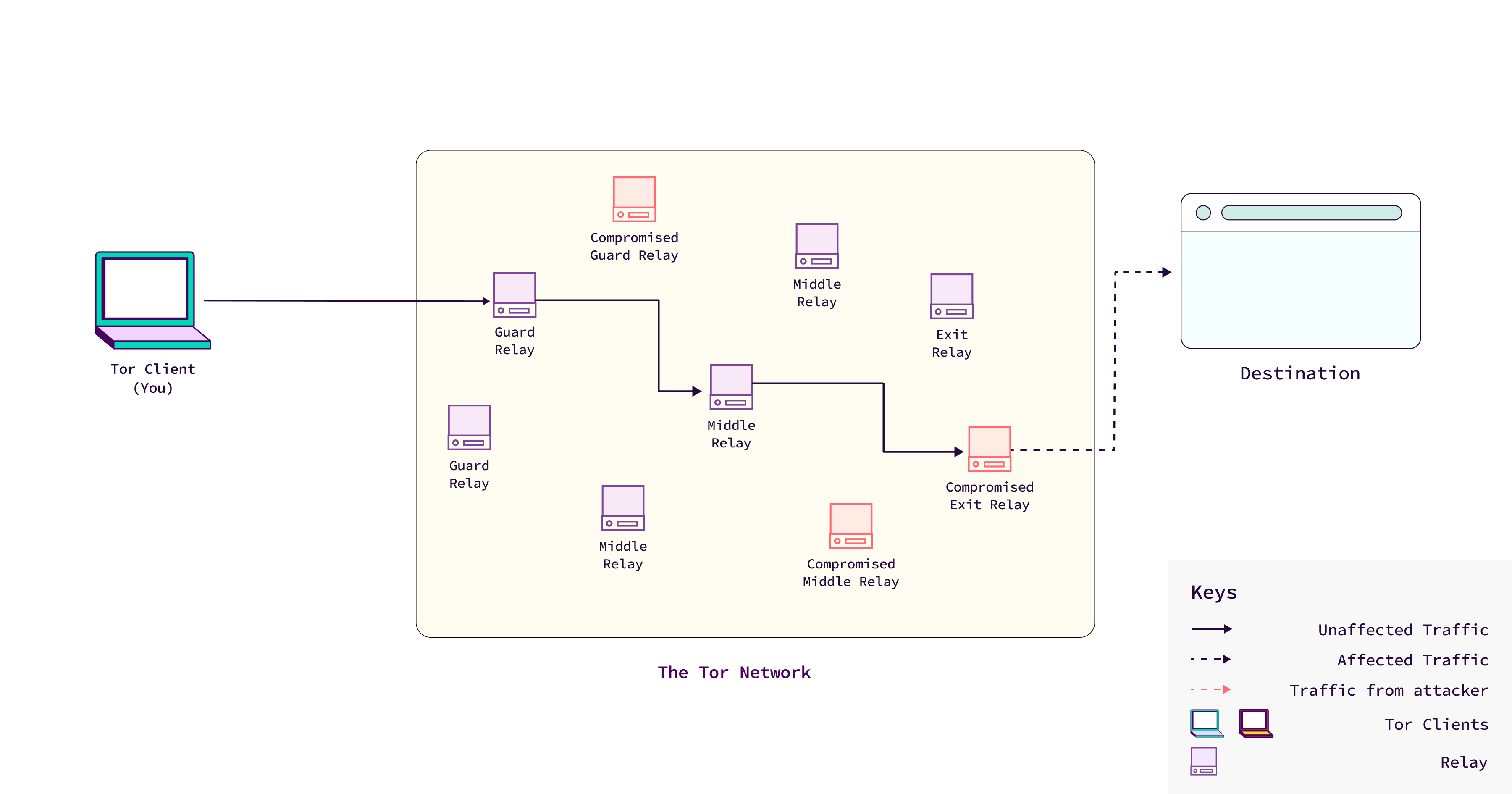

2. Шкідливі ретранслятори: погані друзі в ланцюжку

Мережа Tor покладається на волонтерів для роботи relays (як друзі в нашому прикладі секретного листа).

Деякі ретранслятори отримують дані, деякі передають їх, а інші надсилають з мережі.

Але що, якщо одним із цих реле керує хтось із поганими намірами?

Зловмисний ретранслятор схожий на друга в ланцюжку, який таємно відкриває листа та читає його або навіть змінює, перш ніж передати далі.

Якщо зловмисник запускає ретрансляцію виходу (останню ретрансляцію перед тим, як ваші дані покинуть мережу Tor), він може спробувати шпигувати за вашими даними, якщо вони не зашифровані належним чином.

Щоб цього не сталося, завжди використовуйте веб-сайти HTTPS, які шифрують ваш трафік наскрізно, і уникайте передачі конфіденційної інформації через незашифровані з’єднання під час використання Tor.

3. Деанонімізація: розкриття вашої особистості

Деанонімізація — це коли хтось дізнається, ким ви є насправді, навіть якщо ви намагаєтеся залишитися анонімним.

Для цього зловмисники можуть використовувати різні прийоми.

Уявіть, що хтось стукає у ваші двері, і як тільки ви відчиняєте, вас швидко фотографують.

Їм не потрібно було стежити за вами цілий день, щоб зрозуміти, де ви живете, їм просто потрібно було зловити вас у потрібний момент.

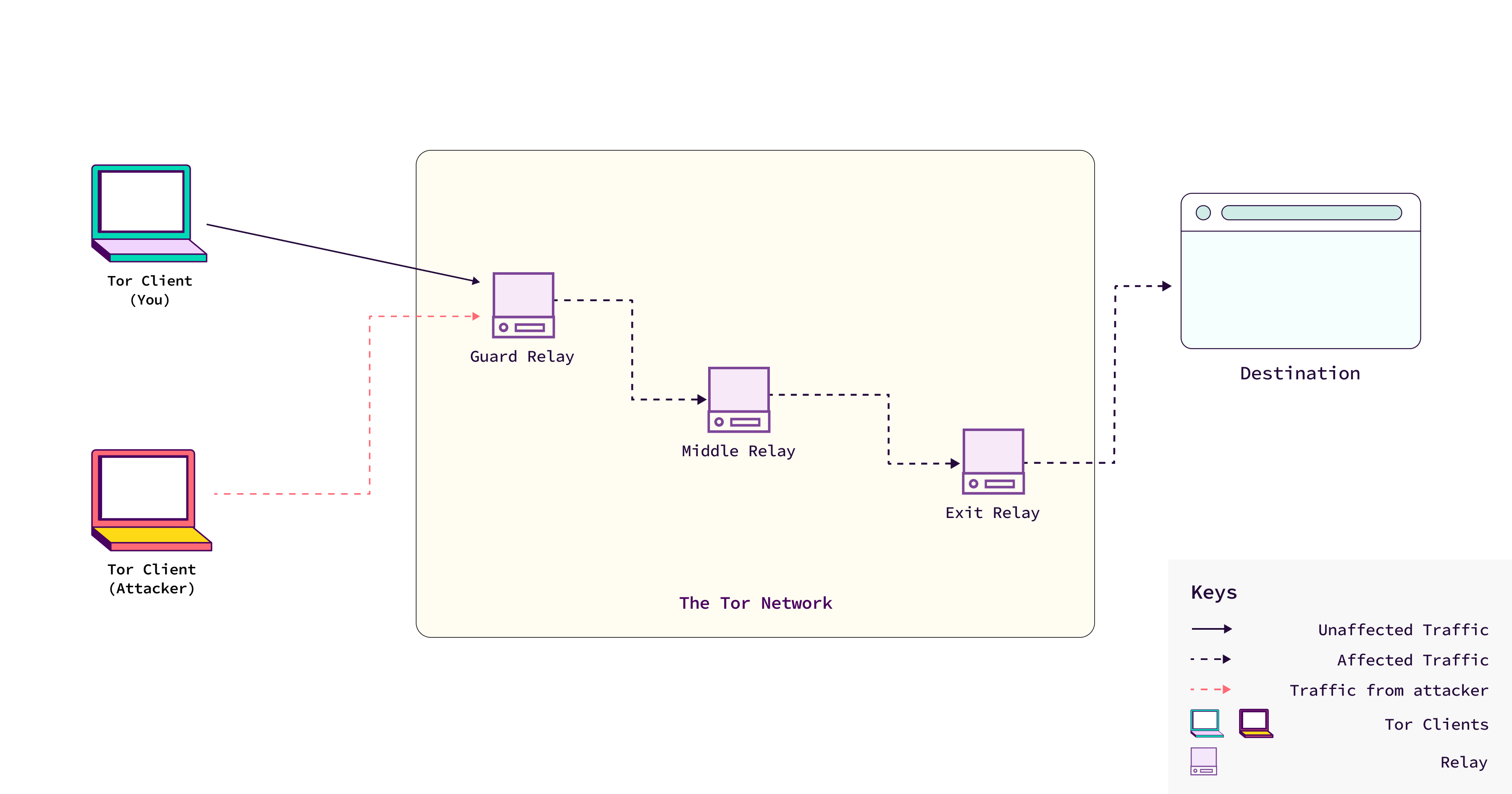

Зловмисники можуть зробити щось подібне, спостерігаючи за вашою онлайн-активністю, запускаючи погані ретранслятори і застосовуючи DDoS-атаки, щоб перенаправити більше трафіку через свої власні ретранслятори.

4. DDoS-атаки: перевантаження мережі

Атака розподіленої відмови в обслуговуванні (DDoS) полягає в тому, що зловмисник надсилає стільки трафіку на веб-сайт або мережу, що він перевантажується та перестає працювати.

Це все одно, що затопити магазин із такою кількістю покупців, що ніхто не може пройти через двері.

Якщо зловмисник не хоче, щоб люди використовували Tor, він може надіслати величезну кількість трафіку на ретранслятори Tor, що ускладнить або унеможливить підключення реальних користувачів.

5. Робота з провайдерами: шпигунство через вашого інтернет-провайдера

Інтернет-провайдери (ISP) — це компанії, які підключають вас до Інтернету.

У деяких випадках зловмисники можуть співпрацювати з Інтернет-провайдерами, щоб відстежувати чи контролювати ваші дії в Інтернеті.

Уявіть, що ваш поштовий оператор (ISP) міг би вибрати певні засоби сортування, якими вони керують, не для того, щоб відкривати ваші листи, а щоб контролювати, куди вони йдуть і коли.

Подібним чином місцеві зловмисники можуть маніпулювати вашим трафіком Tor, щоб переконатися, що він проходив через контрольовані ними охоронці або мости (перші точки з’єднання в мережі Tor).

Хоча вони не можуть зчитувати ваш трафік, це збільшує їхні шанси відстежувати вашу активність і потенційно ідентифікувати вас за шаблонами трафіку.

У деяких країнах інтернет-провайдери можуть бути змушені відстежувати або блокувати трафік Tor, що ускладнює вам використання мережі.

Tor пропонує потужний інструмент для забезпечення конфіденційності в Інтернеті, але важливо розуміти, що він непереможний.

Люди, які хочуть зламати захист Tor, використовують багато різних методів.

Щоб бути в безпеці в Інтернеті, важливо знати про ці загрози.

Розуміючи, як працює Tor і пов’язані з цим ризики, ви можете зробити обґрунтований вибір, щоб захистити свою конфіденційність.