Bu saldırganlar, Wi-Fi yöneltici yöneticiniz, internet hizmeti sağlayıcınız (ISP), barındırma hizmeti sağlayıcınız veya sanal özel ağ (VPN) hizmeti gibi varlıklar olabilir.

Bağlantı yolunuza olan yakınlıkları, onlara daha uzak düşmanların yapamayacağı şekillerde bilgi toplama veya trafiğinizi değiştirme konusunda benzersiz fırsatlar sunar.

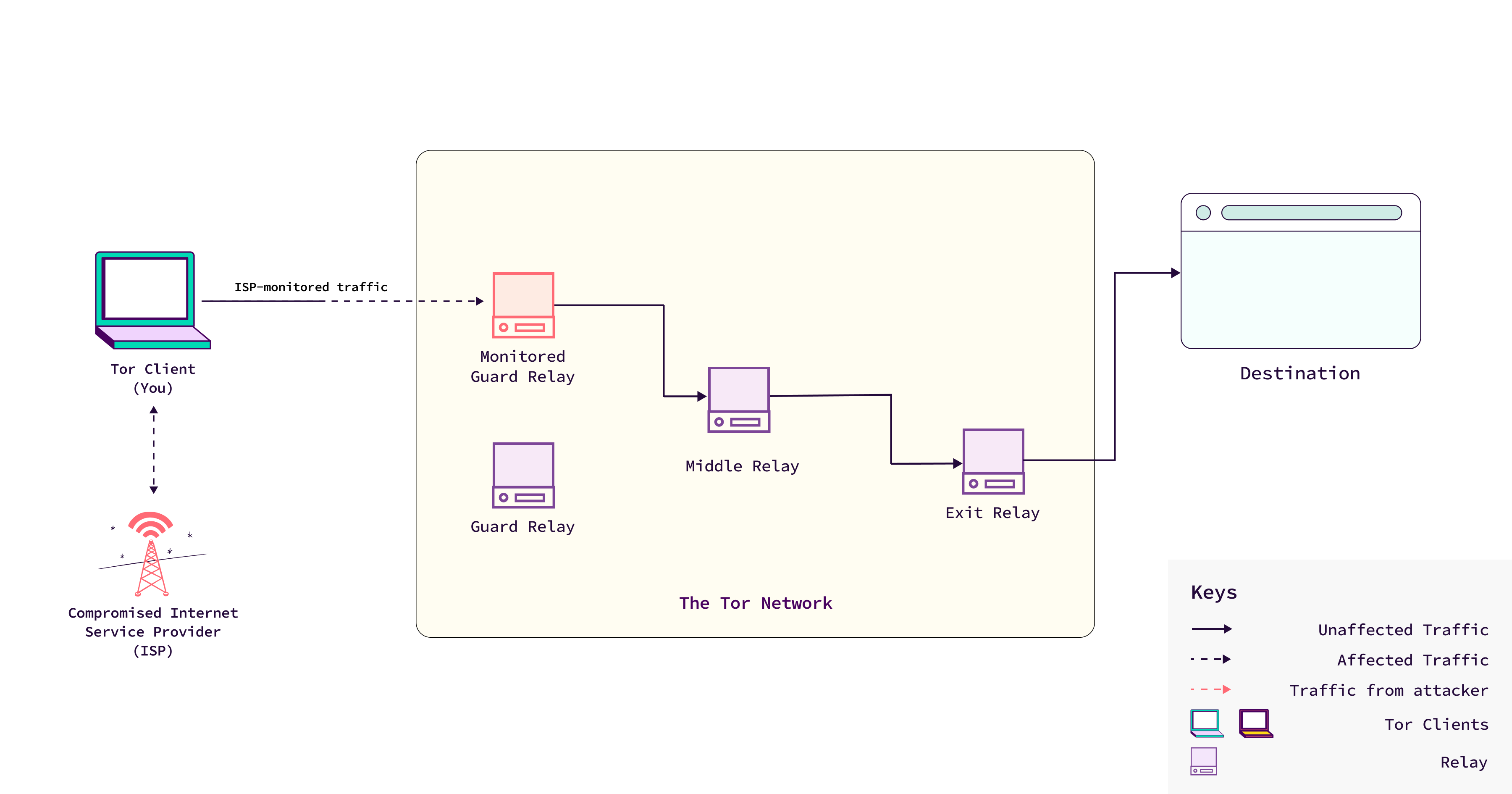

Tor ağına bağlanmak için kullandığınız Tor aktarıcılarını yöneten internet hizmeti veya barındırma sağlayıcıları. Ayrıca ağa giden yolunuz üzerindeki diğer internet hizmeti sağlayıcıları ve yönelticileri de yerel düşmanlar olarak kabul edilir.

Yerel düşmanlar ağa nasıl saldırır

Yerel düşmanlar, ağdaki farklı aktarıcıları kontrol eden veya izleyenlerin geniş yeteneklerine sahip olmayabilir. Ancak sistemlerinden geçen belirli bağlantılara odaklanabildikleri için hala tehlikelidirler.

Tor kullanıcılarına saldırabilecekleri bazı temel yöntemler şunlardır:

1..Trafik Rotalarını Kontrol Etmek:

Yerel düşmanlar, Tor trafiğinizin yöneltmesini değiştirerek, trafiğin yalnızca kontrol ettikleri Koruma veya Köprü aktarıcıları (Tor ağındaki ilk bağlantı noktaları) üzerinden geçmesini sağlayabilirler.

Bunu yaparak, trafiğinizi izleme ve potansiyel olarak anonimliğinizi bozma şanslarını artırırlar. Bu değişiklik farkedilmeyecek kadar küçük olabilir ve kullanıcılar tarafından anlaşılması zor olabilir. Bu özelliği onu güçlü bir tehdit haline getirir.

2.Bilgi Sızıntılarını İstismar Etmek:

Tor kullanımınız, yerel düşmanların yararlanmak isteyebileceği verileri sızdırabilir.

Örneğin, bu sızıntılar trafiğinizdeki kalıpları açığa çıkarabilir ve bu da bir saldırganın anonimliğinizi bozmasını veya etkinliklerinizi sizinle ilişkilendirmesini kolaylaştırabilir.

Yerel düşmanlar, Tor ağına olan bağlantınızı yakından izleyebildikleri için bu sızıntılardan yararlanma konusunda benzersiz bir konumda bulunurlar.

Yerel Düşman Saldırılarına Örnekler

Bu yerel düşmanlar, şunlar gibi çeşitli saldırılar gerçekleştirebilirler:

- NetFlow İncelemesi: Bir internet hizmeti veya barındırma sağlayıcısı, bir ağdaki trafik akışlarını izleyen bir teknik olan NetFlow incelemesi yapabilir.

Düşmanlar bu akışları inceleyerek, belirli bir trafiğin belirli bir kullanıcıya ait olup olmadığını doğrulayan kalıpları belirleyebilirler. Böylece anonimliği bozma girişimlerine yardımcı olabilirler.

- Gizli Kanal İstismarları: Yerel bir düşman ek olarak bir çıkış aktarıcısı (trafiğin internete çıkmadan önce Tor devresinde geçtiği son düğüm) işletiyorsa, bilgilerinizi sızdırmak veya gizlice anonimliğinizi bozmak için bırakılan hücreler gibi belirli güvenlik açıklarından yararlanabilir.

Bir düşen hücre, ağdaki bir düğüm tarafından kasıtlı olarak atılan veya yok sayılan bir veri parçasını (hücre olarak adlandırılır) ifade eder. Bir hücrenin düşmesi, verinin ağda ilerlemediği anlamına gelir.

Bu yöntem, düşen hücreler gizli kanal vektörü olarak bilinir ve saldırgana sizin anonimliğinizi bozma veya Tor ağındaki etkinlikleriniz ile ilgili bilgi toplama olanağı sağlayabilir.