Tor koruma sağladığından, güvenliğini baltalamayı amaçlayan saldırganlardan gelen çok sayıda tehditle de karşı karşıyadır.

Bu saldırganlar, Tor kullanıcılarının gizliliğini ihlal etmeye yönelik karmaşık teknik hilelerden basit yalanlara kadar çeşitli taktikler kullanabilirler.

İster düzenli bir Tor kullanıcısı olun, ister çevrim içi gizliliğinizi korumakla ilgileniyor olun, bu endişeleri anlamak çevrim içi güvenliğiniz için kritik önemdedir.

1. Trafik İncelemesi: Verilerin nasıl hareket ettiğini izlemek

Gizli bir mektubu birkaç arkadaşınız aracılığıyla gönderdiğinizi hayal edin.

Her arkadaş mektubu bir sonrakine iletir ve son arkadaş mektubu alıcıya teslim eder.

Mektup mühürlü olsa bile, izleyen biri mektubu kime verdiğinizi ve diğer ucunda kimin aldığını görerek kime yazdığınızı öngörebilir.

Saldırganlar, trafik incelemesi adı verilen benzer bir yöntem kullanır.

İletilerinizi okumalarına gerek yoktur. Yalnızca verilerin Tor ağı üzerinden nasıl hareket ettiğini izleyerek kimin kiminle konuştuğunu anlamaya çalışabilirler.

Bir saldırgan bilgisayarınızdan Tor ağına giden verileri görür ve diğer taraftan benzer verilerin çıktığını fark ederse, veriler şifrelenmiş olsa bile verilerin bağlantılı olduğunu öngörebilir.

Örneğin, bir saldırgan internet bağlantınızı (belki de İnternet hizmeti sağlayıcınız üzerinden) izleyebilir.

Bununla, belirli bir zamanda Tor ağına belirli bir miktarda veri gönderdiğinizi veya benzer zamanlama ve boyutta verilerin Tor ağından çıktığını fark edebilirler.

Bu kalıpları karşılaştırarak, verilerin kendisi şifrelenmiş olsa bile, hangi Tor kullanıcısının hangi siteye veya hizmete bağlandığını öngörebilirler.

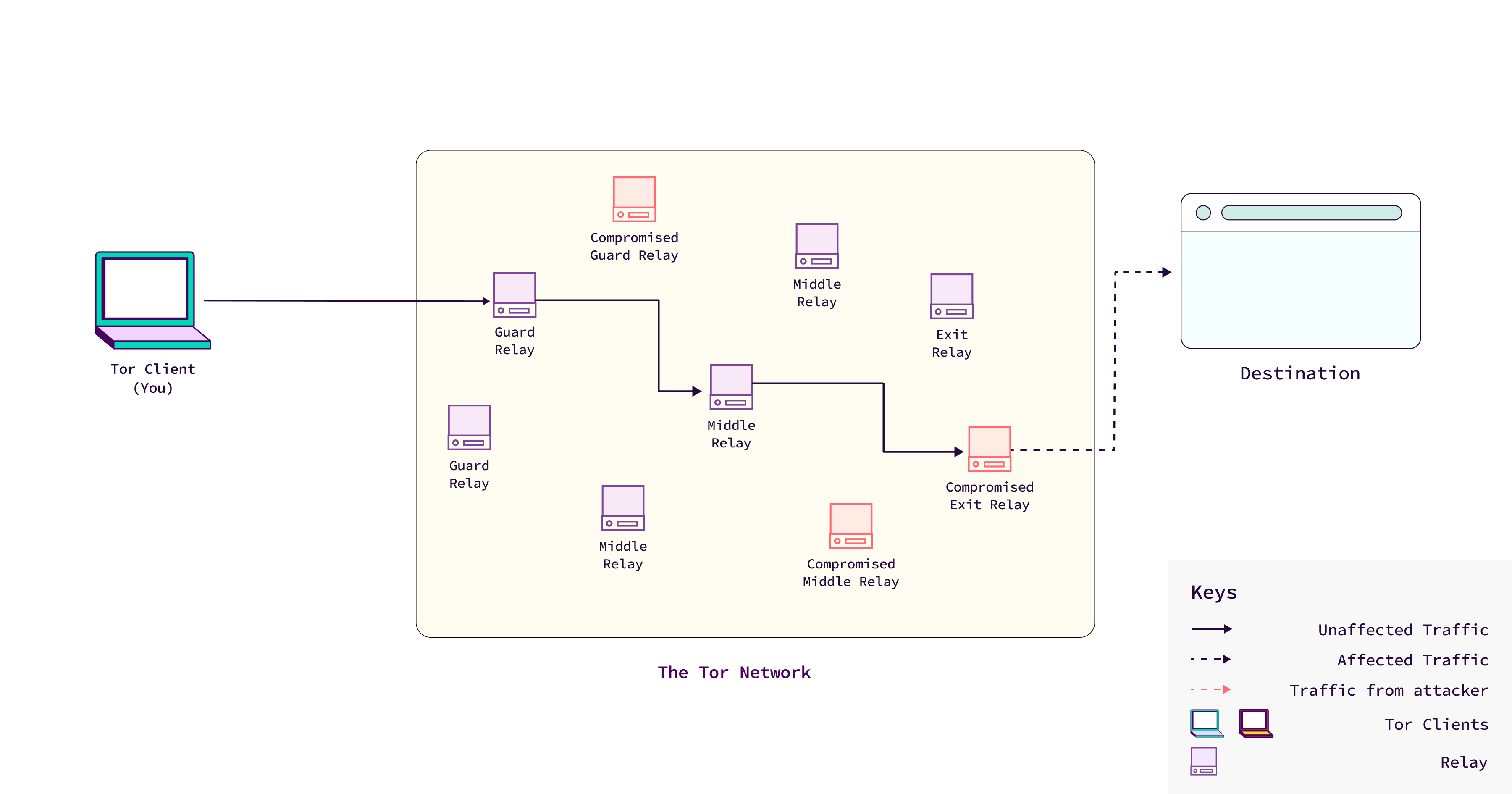

2. Kötü Niyetli Aktarıcılar: Zincirdeki kötü arkadaşlar

Tor ağı, aktarıcıları işletmek için gönüllülerden yararlanır (gizli mektup örneğimizdeki arkadaşlar gibi).

Bazı aktarıcılar veri alır, bazıları veriyi iletir ve diğerleri veriyi ağ dışına çıkarır.

Peki ya bu aktarıcılardan biri kötü niyetli biri tarafından işletiliyorsa?

Bir kötü niyetli aktarıcı, zincirde mektubu gizlice açıp okuyan ve iletmeden önce değiştiren kötü niyetli bir arkadaş gibidir.

Bir saldırgan bir çıkış aktarıcısı (verilerinizin Tor ağından çıkmadan önceki son aktarıcı) işletiyorsa ve verileriniz düzgün bir şekilde şifrelenmemişse onları izlemeyi deneyebilir.

Bunun olmasını önlemek için, her zaman trafiğinizi uçtan uca şifreleyen HTTPS sitelerini kullanın ve Tor kullanırken şifrelenmemiş bağlantılar üzerinden hassas bilgileri iletmekten kaçının.

3. Anonimliği Bozmak: Kimliğinizi açığa çıkarmak

Anonimliği bozmak, birinin kimliğinizi gerçekten ortaya çıkardığı durumdur. Bu durumda siz anonim kalmaya çalışıyorsunuzdur.

Saldırganlar bunu yapmak için farklı hileler kullanabilir.

Birinin kapınıza vurduğunu hayal edin ve kapıyı açar açmaz hızlıca sizin fotoğrafınızı çektiğini düşünün.

Sizi gün boyu izlemelerine gerek yoktur. Yalnızca doğru anda sizi yakalamaları yeterlidir.

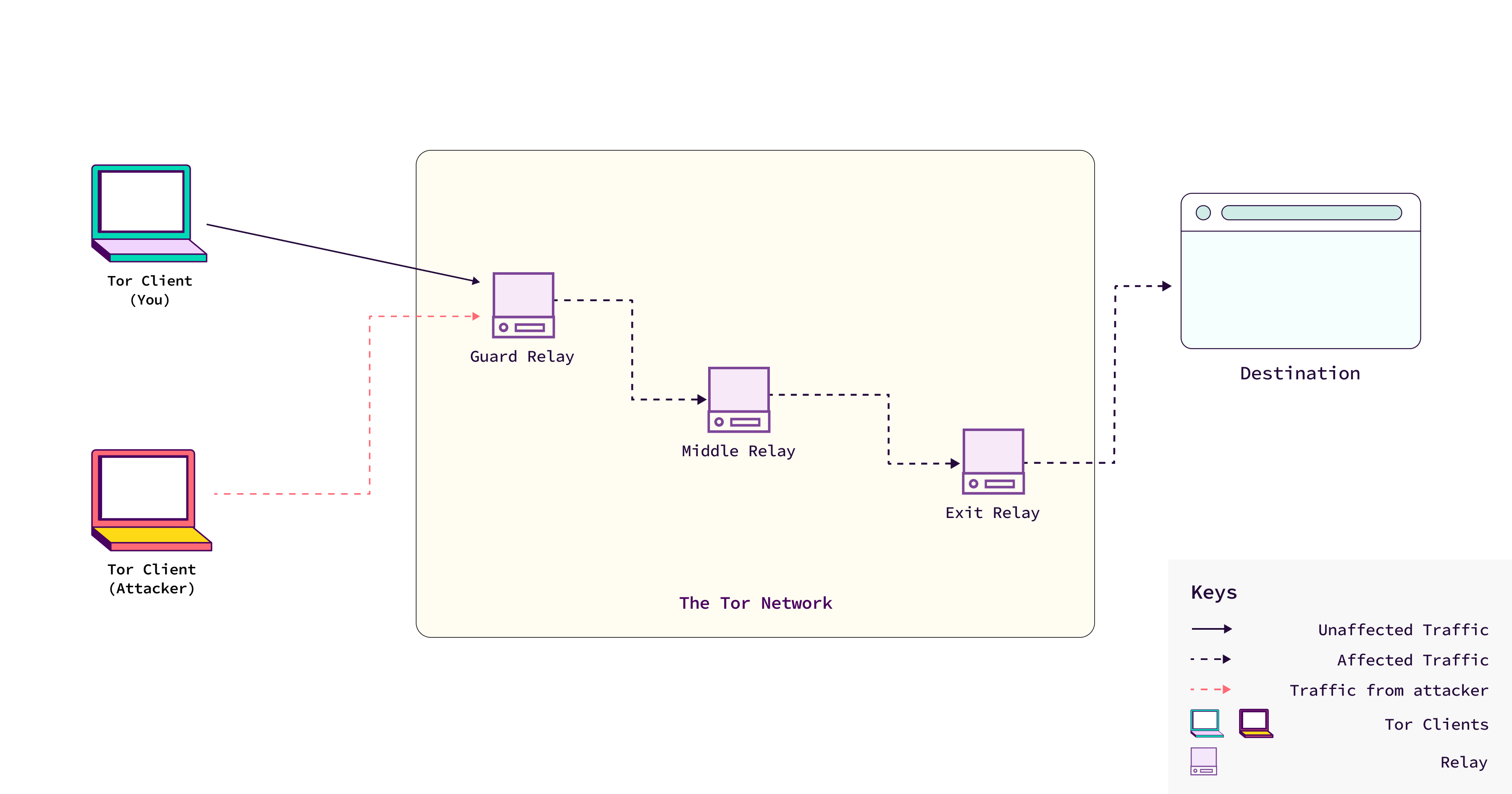

Saldırganlar, kötü aktarıcılar işleterek çevrim içi etkinliklerinizdeki kalıpları gözlemeye benzer bir şey yapabilir ve DDoS saldırıları düzenleyerek kendi aktarıcıları üzerinden daha fazla trafik yöneltebilir.

4. DDoS Saldırıları: Ağı aşırı yüklemek

Dağıtılmış Hizmet Reddi (DDoS) saldırısında, bir saldırgan bir siteye veya ağa çok fazla trafik göndererek siteyi boğar ve çalışmasını durdurur.

Bu durum, bir dükkana çok fazla müşteri girmesi gibidir. Kimse kapıdan geçemez.

Bir saldırgan insanların Tor kullanmasını istemiyorsa, Tor aktarıcılarına büyük miktarda trafik göndererek gerçek kullanıcıların bağlanmasını zorlaştırabilir veya olanaksız hale getirebilir.

5. İnternet Hizmeti Sağlayıcılarıyla Çalışmak: İnternet hizmeti sağlayıcınız üzerinden casusluk yapmak

İnternet hizmeti sağlayıcıları (ISP), size internet bağlantısı veren şirketlerdir.

Bazı durumlarda, saldırganlar internet hizmeti sağlayıcıları (ISP) ile iş birliği yaparak çevrim içinde yaptıklarınızı izleyebilir veya kontrol edebilir.

Postacınızın (internet hizmeti sağlayıcınız) kontrol ettiği belirli sıralama tesislerini seçebildiğini hayal edin. Bu tesislerde mektuplarınızı açmadan, sadece nereye gittiğini ve ne zaman gittiğini izleyebiliyor.

Benzer şekilde, yerel düşmanlar Tor trafiğinizi değiştirerek, trafiğin kendi kontrol ettikleri Koruma veya Köprü aktarıcılarından (Tor ağındaki ilk bağlantı noktaları) geçmesini sağlayabilirler.

Trafiğinizi okuyamasalar da, etkinliklerinizi izleme ve potansiyel olarak trafik kalıplarını kullanarak sizi tanımlama şanslarını artırır.

Bazı ülkelerde, internet hizmeti sağlayıcıları (ISP) Tor trafiğini izlemeye veya engellemeye zorlanabilir. Bu durum ağın kullanımını sizin için daha zor hale getirebilir.

Tor, çevrim içi gizliliğinizi sağlamak için güçlü bir araç sunar. Ancak bunun yenilmez olmadığını anlamak önemlidir.

Tor korumalarını aşmak isteyen kişiler birçok farklı yöntem kullanır.

Çevrim içi ortamda güvende kalmak için bu tehditlerin farkında olmak önemlidir.

Tor ağının nasıl çalıştığını ve içerdiği riskleri anlayarak, gizliliğinizi korumak için bilinçli seçimler yapabilirsiniz.