Мрежни нападачи представљају значајну претњу безбедности и поузданости мреже.

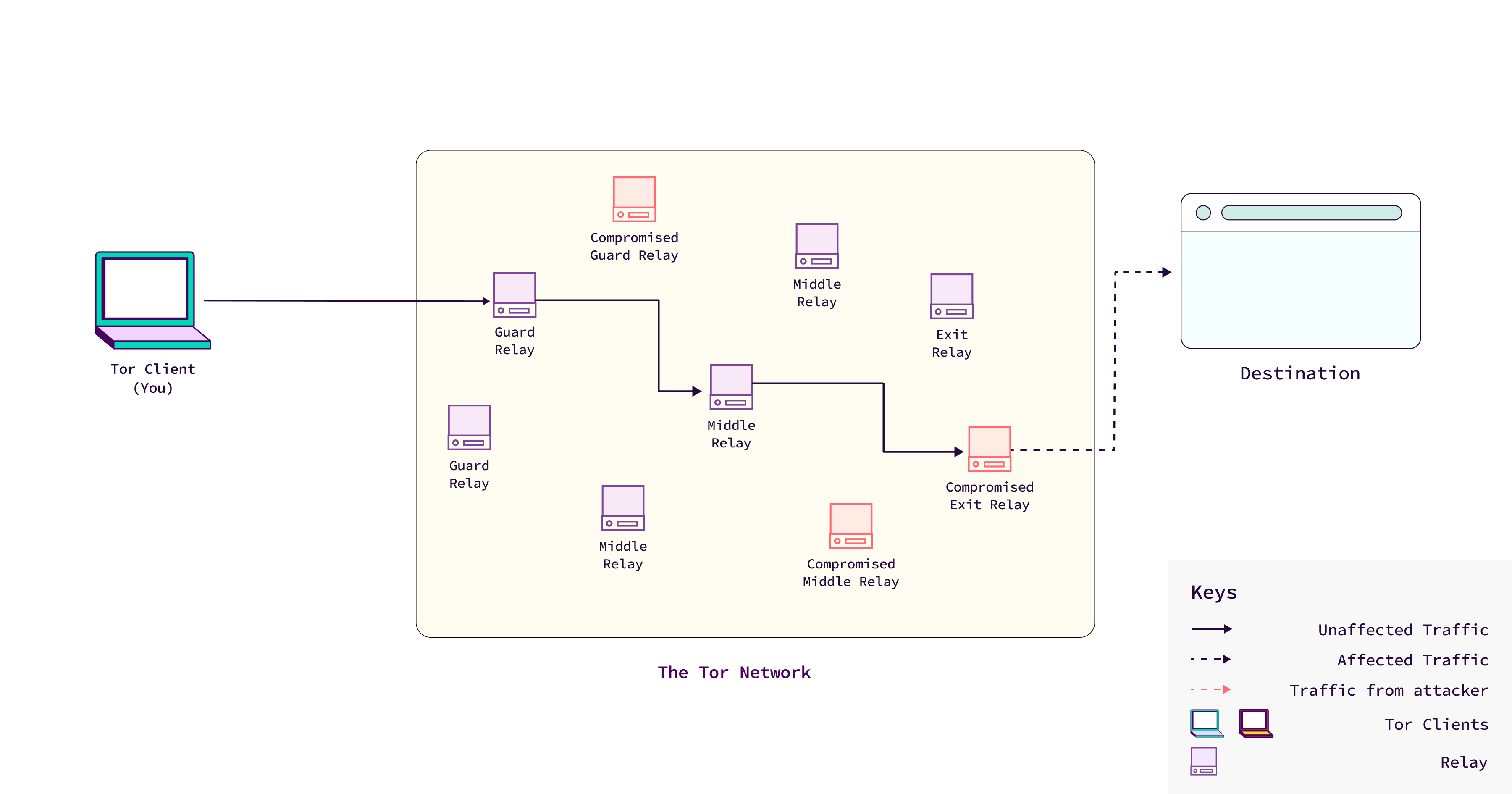

Ови нападачи су они који управљају или компромитују релеје унутар мреже, или манипулишу саобраћајем да искористе слабости у Тор протоколу.

Њихов циљ може бити да деанонимизирају корисника, деградирају перформансе мреже или оштете репутацију Тора.

Како мрежни противници нападају Тор

Network adversaries can carry out a variety of attacks, which can generally fall into three broad categories: running malicious relays that risks user safety and security, manipulating Tor’s protocol to leak information, and performing denial of service (DoS) attacks.

1. Покретање злонамерних релеја

Мрежни нападачи често покрећу релеје који су конфигурисани да на неки начин штете мрежи или корисницима.

Злонамерни релеји могу бити дизајнирани да:

- Шпијунирање саобраћаја који пролази кроз њих.

- Поремећај комуникације између Тор корисника и мреже.

- Прикупљање података који се могу користити за денаонимизацију корисника.

Злонамерни релеји такође могу бити намерно неправилно конфигурисани да уведу рањивости у мрежу.

Ови релеји можда не прате правилан протокол, што резултира саобраћајем који пропушта информације, чинећи праћење корисника лакшим.

An attacker could operate a malicious exit relay—the final node where traffic exits the Tor network and reaches the open internet— intentionally designed to steal sensitive data like cryptocurrencies, hijack online accounts, log user activity, or exploit vulnerabilities in Tor's protocol.

Ово омогућава нападачу да пресреће и манипулише саобраћајем, представљајући значајне ризике за кориснике који се ослањају на Тор за сигурно, анонимно прегледање.

Tor actively works to detect and remove these relays, but attackers often attempt to bypass detection by concealing the true nature of their relays, such as lying about key relay properties or frustrating Tor’s scanning efforts.

2. Искоришћавање информационих цурења

Тор протокол, иако дизајниран да заштити анонимност корисника, има познате информационе пропусте или "помоћне канале" које нападачи могу искористити.

Мрежни противник који управља релејима може искористити ова цурења да:

- Денаонимизација корисника директно корелисањем узорака саобраћаја између улазних и излазних тачака Тор мреже.

- Помагање другим покушајима денаонимизације пружањем додатних података који олакшавају потврду који саобраћај припада одређеном кориснику.

Ове информационе пропусте су детаљно описане у Предлогу 344, који истиче озбиљност сваког од њих.

Иако неки напади не захтевају покретање релеја да би се искористили, мрежни противници који управљају релејима су у бољој позицији да виде више саобраћаја и изврше анализу саобраћаја, чинећи своје нападе ефикаснијим.

3. Напади на одбијање услуге (DoS)

Мрежни противници могу такође користити DoS нападе да деградирају перформансе Тор мреже, чинећи је спором или непоузданом.

Ови напади могу:

- Искоришћавање рањивости у Тор протоколу за генерисање великих количина саобраћаја, преоптерећујући мрежу.

- Користите спољне услуге да поплавите мрежу саобраћајем, узрокујући загушење.

Циљ DoS напада је често да одврати кориснике од употребе Тора чинећи га толико спорим или непрактичним да прелазе на мање сигурне алтернативе.

Напад DoS такође може фрустрирати волонтере који управљају релејима, потенцијално их доводећи до затварања својих релеја, што ослабљује мрежу и чини је подложнијом даљим нападима.

Присуство злонамерних или неправилно конфигурисаних релеја, заједно са потенцијалом за DoS нападе, може озбиљно ослабити безбедност, поузданост и репутацију Тора.

Ако корисници перципирају мрежу као несигурну или спору, могу престати да је користе, смањујући укупну анонимност мреже (пошто више корисника отежава праћење појединачног саобраћаја).

As the Tor project relies on volunteers for relays and external funding, frequent attacks could discourage operators and impact funding, both critical for keeping the network operational.

Иако Тор има системе за детекцију и уклањање ових претњи, нападачи стално развијају своје тактике да избегну детекцију и ослабе мрежу.

Дубље разумевање ових претњи и континуирана будност су од суштинског значаја за одржавање безбедности и употребљивости Тор мреже.