Os invasores de rede representam uma ameaça significativa à segurança e confiabilidade da rede.

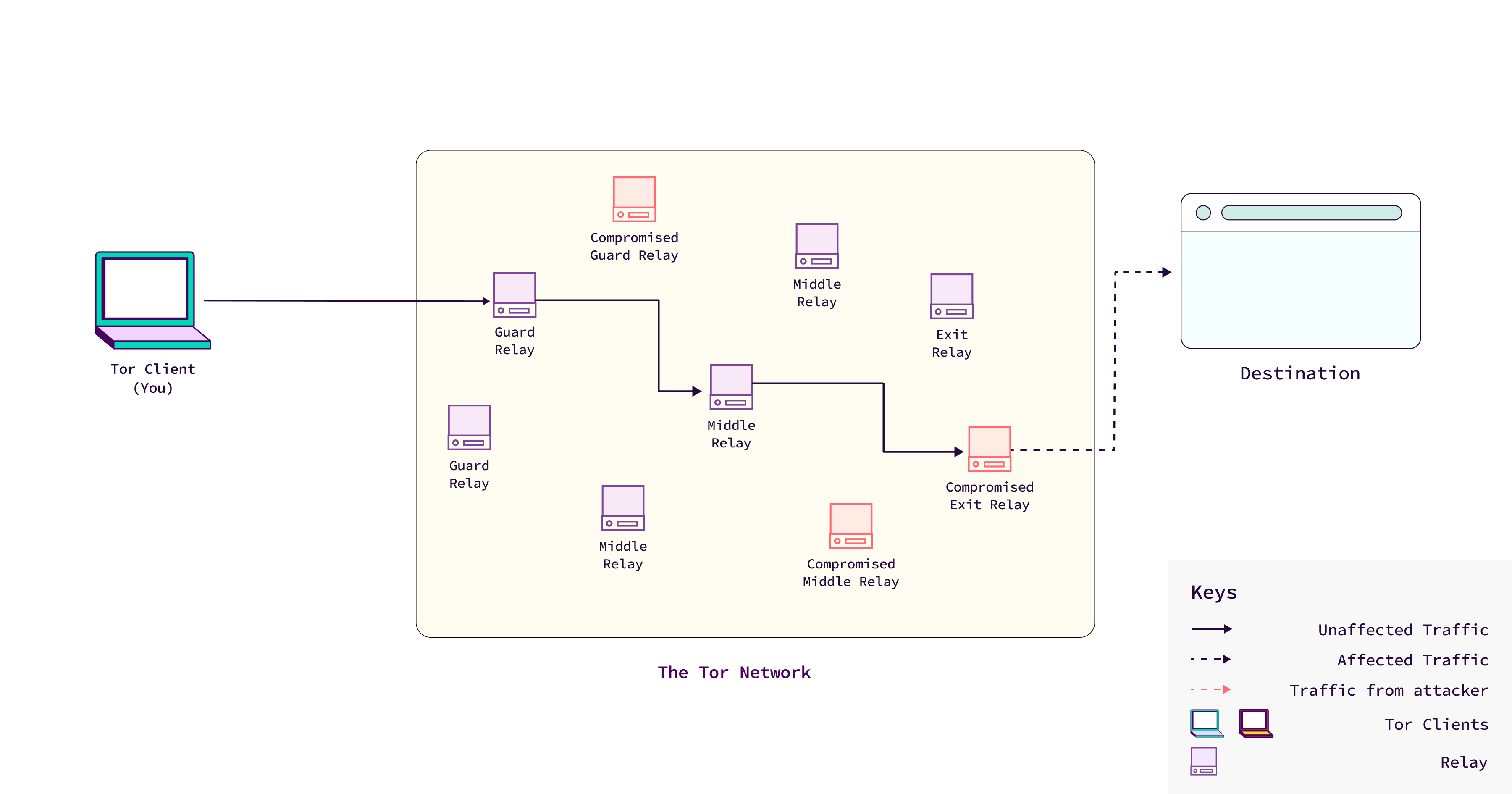

Esses invasores são aqueles que executam ou comprometem retransmissões dentro da rede ou manipulam o tráfego para explorar fraquezas no protocolo Tor.

O objetivo deles pode ser desanonimizar usuários, degradar o desempenho da rede ou prejudicar a reputação do Tor.

Como os adversários da rede atacam o Tor

Network adversaries can carry out a variety of attacks, which can generally fall into three broad categories: running malicious relays that risks user safety and security, manipulating Tor’s protocol to leak information, and performing denial of service (DoS) attacks.

1. Executando Relés Maliciosos

Os invasores de rede geralmente executam retransmissões configuradas para prejudicar a rede ou os usuários de alguma forma.

Relés maliciosos podem ser projetados para:

- Espionar o trânsito que passa por elas.

- Interromper a comunicação entre os usuários do Tor e a rede.

- Coletar dados que podem ser usados para desanonimizar usuários.

Relés maliciosos também podem ser configurados incorretamente de propósito para introduzir vulnerabilidades na rede.

Esses retransmissores podem não seguir o protocolo adequado, resultando em tráfego que vaza informações, facilitando o rastreamento dos usuários.

An attacker could operate a malicious exit relay—the final node where traffic exits the Tor network and reaches the open internet— intentionally designed to steal sensitive data like cryptocurrencies, hijack online accounts, log user activity, or exploit vulnerabilities in Tor's protocol.

Isso permite que o invasor intercepte e manipule o tráfego, representando riscos significativos aos usuários que dependem do Tor para navegação segura e anônima.

Tor actively works to detect and remove these relays, but attackers often attempt to bypass detection by concealing the true nature of their relays, such as lying about key relay properties or frustrating Tor’s scanning efforts.

2. Explorando vazamentos de informações

O protocolo Tor, embora projetado para proteger o anonimato do usuário, tem vazamentos de informações conhecidos ou "canais secundários" que os invasores podem explorar.

Um adversário de rede executando retransmissões pode tirar vantagem desses vazamentos para:

- Torne os usuários anônimos diretamente correlacionando padrões de tráfego entre os pontos de entrada e saída da rede Tor.

- Auxiliar outras tentativas de desanonimização fornecendo dados adicionais que facilitam a confirmação de qual tráfego pertence a um usuário específico.

Esses vazamentos de informações são detalhados na Proposta 344, que destaca a gravidade de cada um.

Embora nem todos exijam a execução de retransmissões para exploração, os adversários da rede que operam retransmissões estão em melhor posição para ver mais tráfego e executar análises de tráfego, tornando seus ataques mais eficazes.

3. Ataques de negação de serviço (DoS)

Adversários de rede também podem usar ataques DoS para degradar o desempenho da rede Tor, tornando-a lenta ou não confiável.

Esses ataques podem:

- Explorar vulnerabilidades no protocolo Tor para gerar grandes quantidades de tráfego, sobrecarregando a rede.

- Use serviços externos para inundar a rede com tráfego, causando congestionamento.

O objetivo de um ataque DoS geralmente é desencorajar os usuários de usar o Tor, tornando-o tão lento ou inutilizável que eles migrem para alternativas menos seguras.

Um ataque DoS também pode frustrar voluntários que executam retransmissões, potencialmente levando-os a desligar suas retransmissões, o que enfraquece a rede e a torna mais vulnerável a novos ataques.

A presença de relés maliciosos ou mal configurados, juntamente com o potencial de ataques DoS, pode prejudicar gravemente a segurança, a confiabilidade e a reputação do Tor.

Se os usuários perceberem que a rede é insegura ou lenta, eles podem parar de usá-la, reduzindo o anonimato geral da rede (já que mais usuários dificultam o rastreamento do tráfego individual).

As the Tor project relies on volunteers for relays and external funding, frequent attacks could discourage operators and impact funding, both critical for keeping the network operational.

Embora o Tor tenha sistemas para detectar e remover essas ameaças, os invasores estão constantemente evoluindo suas táticas para evitar a detecção e enfraquecer a rede.

Uma compreensão mais profunda dessas ameaças e vigilância contínua são essenciais para manter a segurança e a usabilidade da rede Tor.