Esses invasores incluem entidades como o administrador do seu roteador WiFi, o provedor de serviços de Internet (ISP), o provedor de hospedagem ou o serviço de rede privada virtual (VPN).

A proximidade com seu caminho de conexão oferece a eles oportunidades únicas de coletar informações ou manipular seu tráfego de maneiras que adversários mais distantes não conseguem.

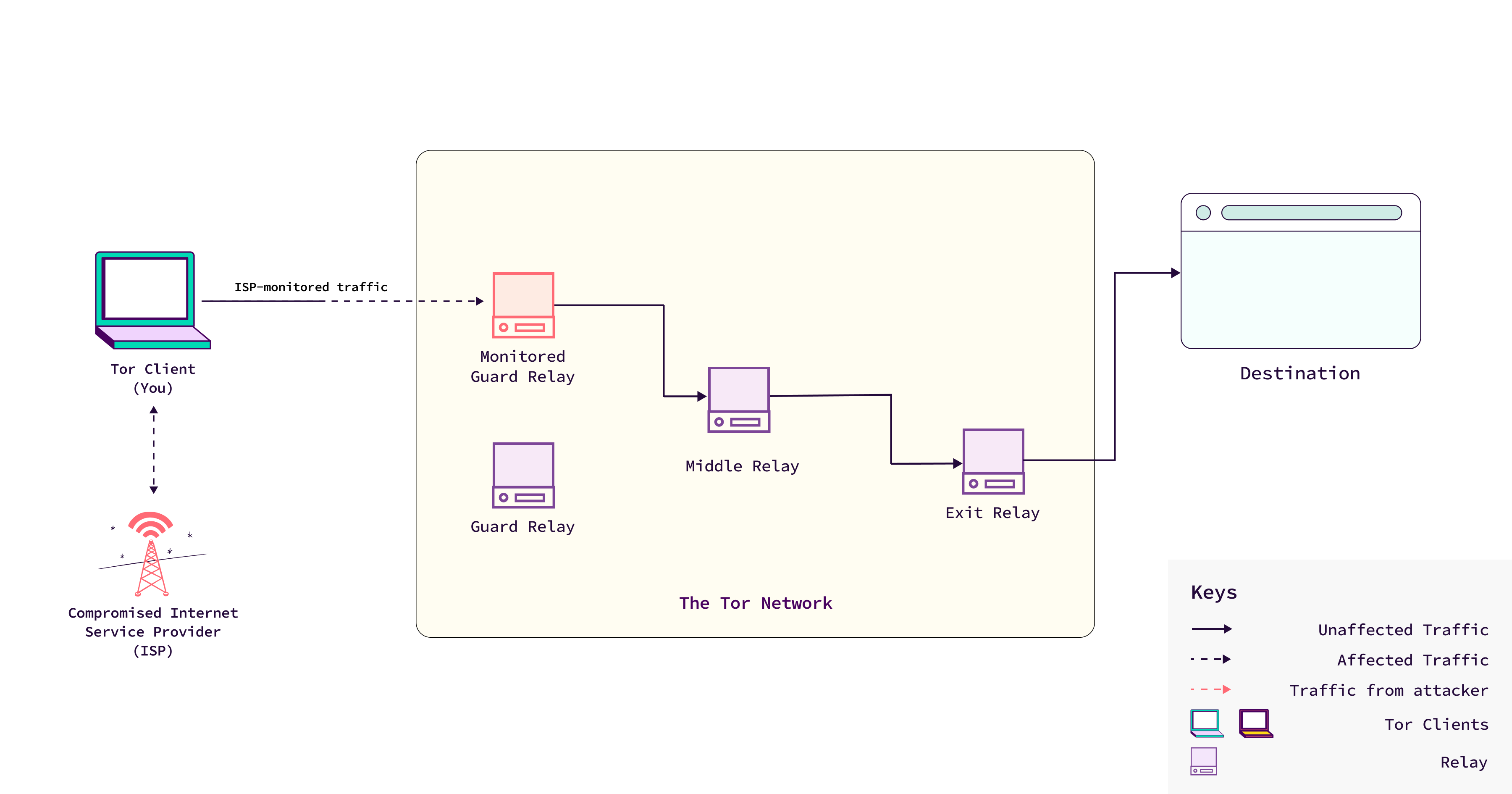

Embora os ISPs ou provedores de hospedagem que gerenciam os relés Tor que você usa para se conectar à rede Tor, bem como quaisquer outros ISPs e roteadores no seu caminho para a rede, também sejam considerados adversários locais.

Como os adversários locais atacam a rede

Adversários locais podem não ter as mesmas capacidades daqueles que controlam ou monitoram diferentes retransmissores na rede, mas ainda são perigosos porque podem se concentrar nas conexões específicas que passam por seus sistemas.

Algumas das principais maneiras pelas quais eles podem atacar os usuários do Tor incluem:

- Controle de rotas de tráfego:

Adversários locais podem manipular o roteamento do seu tráfego Tor para garantir que ele passe apenas por Guardas ou Pontes (o primeiro ponto de conexão na rede Tor) que eles controlam.

Ao fazer isso, eles aumentam as chances de monitorar seu tráfego e, potencialmente, desanonimizar você. Essa manipulação pode ser sutil e difícil de ser detectada pelos usuários, o que a torna uma ameaça potente.

- Exploração de vazamentos de informações:

O uso do Tor pode vazar dados que adversários locais podem querer explorar.

Por exemplo, esses vazamentos podem revelar padrões no seu tráfego que podem facilitar para um invasor desanonimizar você ou vincular suas atividades a você.

Os adversários locais estão em uma posição única para tirar vantagem desses vazamentos porque podem monitorar de perto sua conexão com a rede Tor.

Exemplos de ataques adversários locais

Esses adversários locais podem executar uma variedade de ataques, incluindo:

- Análise NetFlow: Um ISP ou provedor de hospedagem pode realizar análise NetFlow, uma técnica que monitora fluxos de tráfego em uma rede.

Ao analisar esses fluxos, eles podem identificar padrões que confirmam se um tráfego específico pertence a um usuário específico, auxiliando assim nas tentativas de desanonimização.

- Explorações de canais secretos: Se um adversário local também operar um retransmissor de saída (o nó final no circuito Tor antes do tráfego sair para a internet), ele poderá explorar certas vulnerabilidades, como células descartadas, para vazar suas informações ou desanonimizá-lo secretamente.

Uma célula descartada se refere a um pedaço de dados (chamado de célula) que é intencionalmente descartado ou ignorado por um nó na rede e, quando uma célula é descartada, isso significa que os dados não avançam na rede.

Esse método, conhecido como vetor de canal secreto de células descartadas, pode permitir que o invasor desanonimize você ou colete informações sobre suas atividades na rede Tor.