Embora o Tor ofereça proteção, ele também enfrenta inúmeras ameaças de invasores que tentam minar sua segurança.

Esses invasores podem tentar violar a privacidade dos usuários do Tor por meio de uma série de táticas, desde truques técnicos complexos até mentiras simples.

Seja você um usuário regular do Tor ou apenas interessado em privacidade online, entender essas preocupações é essencial para sua segurança online.

1. Análise de tráfego: observando como os dados se movem

Imagine que você está enviando uma carta secreta através de uma série de amigos.

Cada amigo passa a carta para o próximo, e o último amigo a entrega ao destinatário.

Mesmo que a carta esteja lacrada, alguém observando pode adivinhar para quem você está escrevendo, vendo a quem você entregou a carta e quem a recebeu do outro lado.

Os invasores usam um método semelhante chamado análise de tráfego.

Eles não precisam ler suas mensagens — eles podem tentar descobrir quem está falando com quem apenas observando como os dados se movem pela rede Tor.

Se um invasor vir dados entrando na rede Tor a partir do seu computador e vir dados semelhantes saindo do outro lado, ele pode supor que os dados estão conectados, mesmo que estejam criptografados.

Por exemplo, um invasor pode monitorar sua conexão de internet (talvez por meio do seu provedor de serviços de Internet).

Com isso, eles podem perceber que você envia uma quantidade específica de dados para a rede Tor em um determinado momento, ou que os dados saem da rede Tor em um momento e tamanho semelhantes.

Ao comparar esses padrões, eles podem adivinhar qual usuário do Tor está conectado a qual site ou serviço, mesmo que os dados em si estejam criptografados.

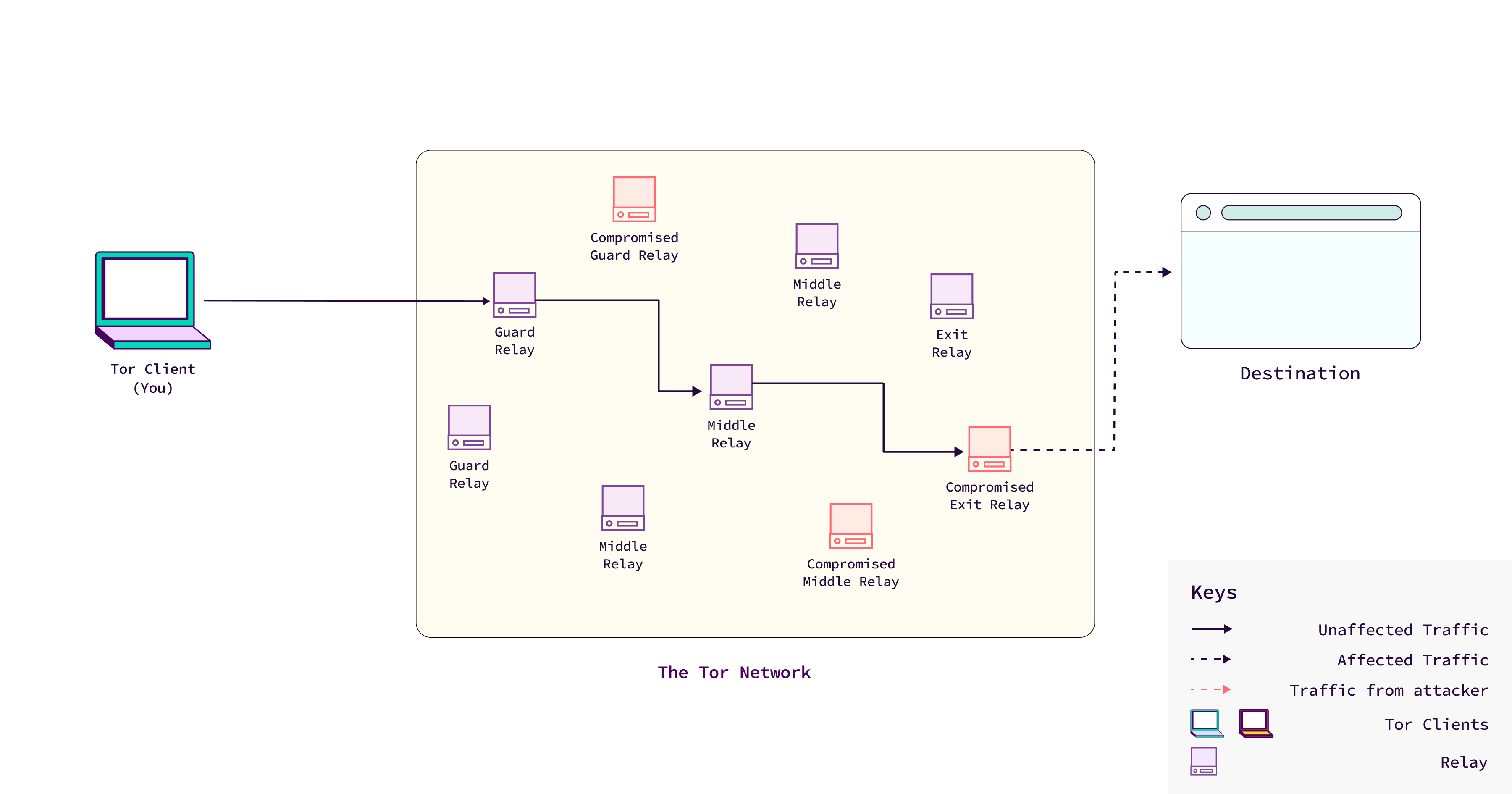

2. Relés Maliciosos: Maus amigos na cadeia

A rede Tor depende de voluntários para executar relés (como os amigos em nosso exemplo de carta secreta).

Alguns relés recebem dados, alguns os repassam e outros os enviam para fora da rede.

Mas e se um desses relés for operado por alguém com más intenções?

Um retransmissor malicioso é como um amigo na cadeia que secretamente abre a carta e a lê ou até mesmo a altera antes de passá-la adiante.

Se um invasor executar um retransmissor de saída (o último retransmissor antes de seus dados saírem da rede Tor), ele poderá tentar espionar seus dados se eles não estiverem criptografados corretamente.

Para evitar que isso aconteça, sempre use sites HTTPS, que criptografam seu tráfego de ponta a ponta, e evite transmitir informações confidenciais por conexões não criptografadas ao usar o Tor.

3. Deanonymization: Revelando sua identidade

Desanonimização ocorre quando alguém descobre quem você realmente é, mesmo que você esteja tentando permanecer anônimo.

Os invasores podem usar diferentes truques para fazer isso.

Imagine que alguém bate na sua porta e, assim que você abre, essa pessoa rapidamente tira uma foto sua.

Eles não precisavam seguir você o dia todo para descobrir onde você mora — eles só precisavam pegá-lo no momento certo.

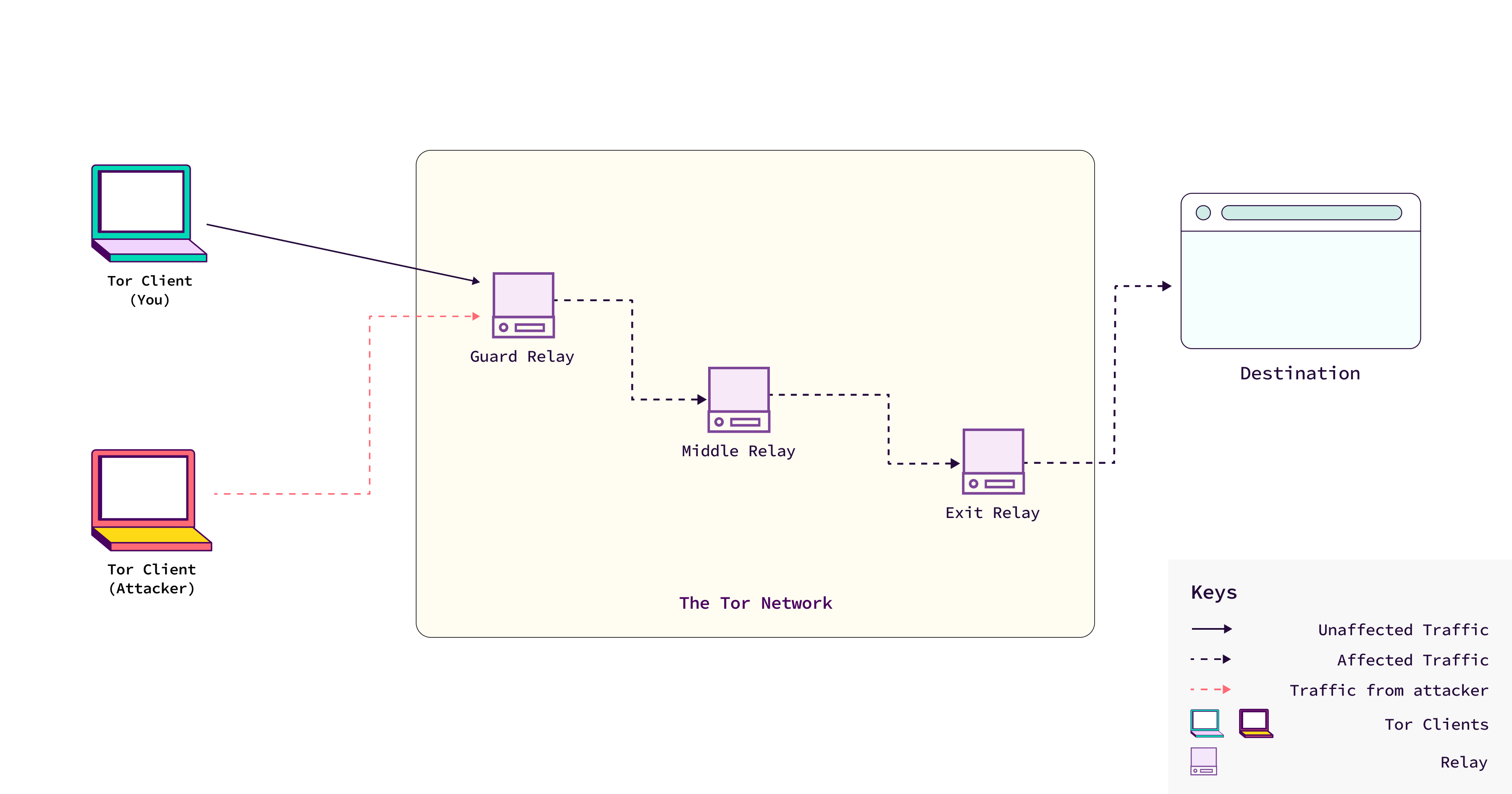

Os invasores podem fazer algo semelhante observando padrões em sua atividade online executando retransmissões ruins e implantando ataques DDoS para rotear mais tráfego por meio de suas próprias retransmissões.

4. Ataques DDoS: Sobrecarregando a rede

Um ataque de negação de serviço distribuída (DDoS) ocorre quando um invasor envia tanto tráfego para um site ou rede que ele fica sobrecarregado e para de funcionar.

É como lotar uma loja com tantos clientes que ninguém consegue passar pela porta.

Se um invasor não quiser que as pessoas usem o Tor, ele poderá enviar uma quantidade enorme de tráfego para os retransmissores do Tor, dificultando ou impossibilitando a conexão de usuários reais.

5. Trabalhando com ISPs: Espiando através do seu provedor de internet

Provedores de serviços de Internet (ISPs) são as empresas que conectam você à Internet.

Em alguns casos, os invasores podem trabalhar com ISPs para monitorar ou controlar o que você faz online.

Imagine que seu carteiro (ISP) pudesse escolher instalações de triagem específicas que ele controla, não para abrir suas cartas, mas para monitorar para onde elas vão e quando.

Da mesma forma, adversários locais podem manipular seu tráfego Tor para garantir que ele passe por seus Guardas ou Pontes controlados (os primeiros pontos de conexão na rede Tor).

Embora eles não consigam ler seu tráfego, isso aumenta as chances de rastrear sua atividade e potencialmente identificá-lo por meio de padrões de tráfego.

Em alguns países, os ISPs podem ser forçados a monitorar ou bloquear o tráfego Tor, dificultando o uso da rede.

O Tor oferece uma ferramenta poderosa para privacidade online, mas é importante entender que ele não é invencível.

Pessoas que querem quebrar as proteções do Tor usam muitos métodos diferentes.

Para se manter seguro online, é essencial estar ciente dessas ameaças.

Ao entender como o Tor funciona e os riscos envolvidos, você pode tomar escolhas informadas para proteger sua privacidade.