ネットワークの攻撃者は、ネットワークのセキュリティと信頼性に重大な脅威をもたらします。

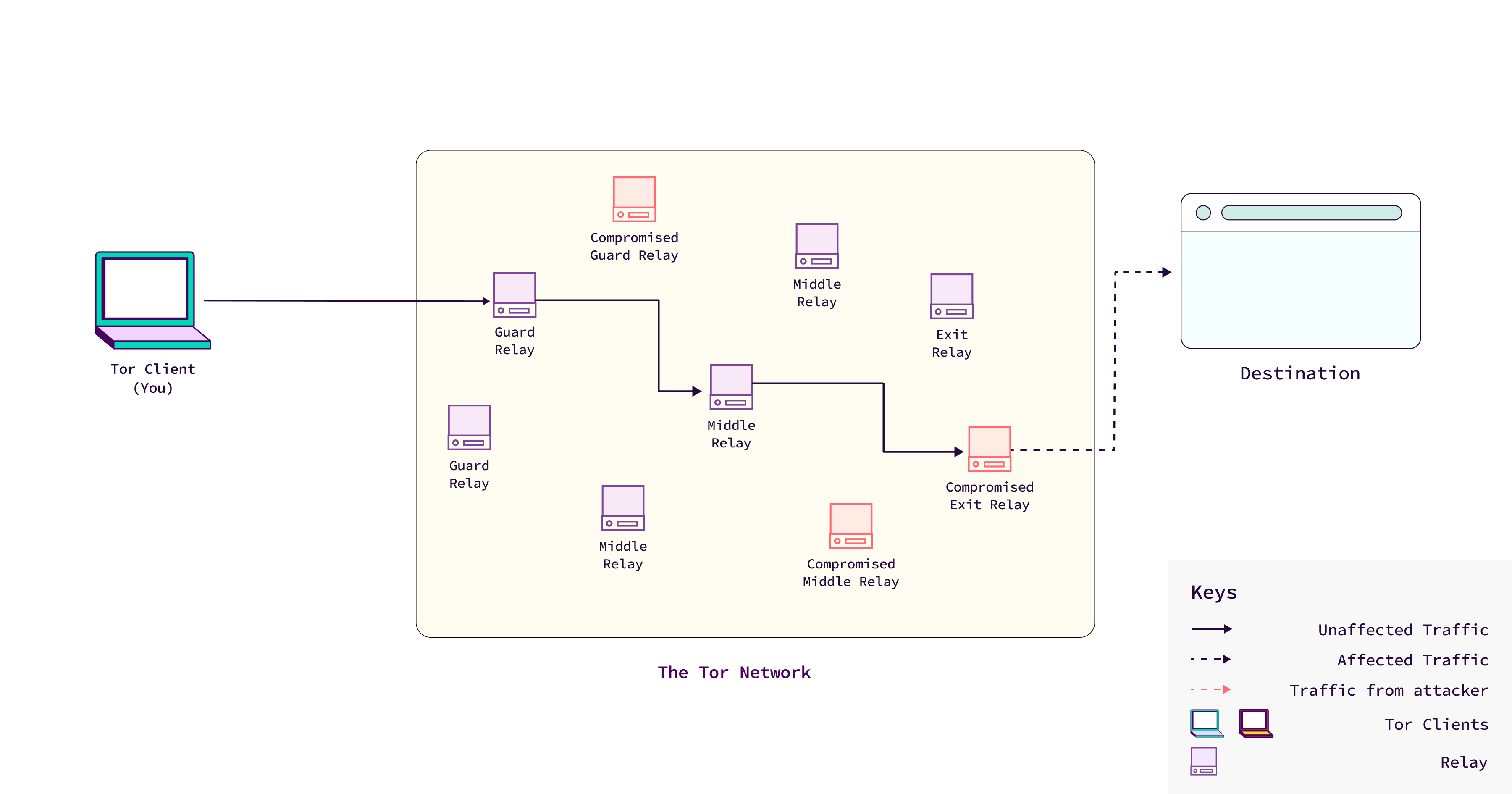

これらの攻撃者は、ネットワーク内でリレーを運用または侵害したり、トラフィックを操作して Tor プロトコルの脆弱性を悪用したりします。

彼らの目的にはユーザーの匿名化解除、ネットワークパフォーマンスの低下、Tor の信用の毀損などがあります。

ネットワークの敵対者が Tor を攻撃する方法

ネットワークの攻撃者は様々な攻撃を実行する可能性があり、これらは一般的に以下の 3 つのカテゴリーに分けられます: ユーザーの安全とセキュリティを脅かす悪意のあるリレーの運用、Tor のプロトコルの操作による情報の漏洩、サービス妨害 (DoS) 攻撃の実行。

1. 悪意のあるリレーの運用

ネットワークの攻撃者は、何らかの方法でネットワークまたはユーザーに危害を加えるように構成されたリレーを運用することがよくあります。

悪意のあるリレーは、一般的に以下のように設計されます。

- 通過するトラフィックを盗聴する。

- Tor ユーザーとネットワーク間の通信を妨害する。

- ユーザーの匿名化を解除するためのデータを収集する。

悪意のあるリレーは、ネットワークに脆弱性をもたらすために意図的に誤って構成されることもあります。

これらのリレーは正規のプロトコルに準拠していない可能性があり、その結果トラフィックから情報が漏洩してユーザーを追跡しやすくなります。

攻撃者は、暗号資産などの機密データの窃取、オンラインアカウントの乗っ取り、ユーザーのアクティビティの監視、Tor プロトコルの脆弱性の悪用などを目的として、悪意のある出口リレー (トラフィックが Tor ネットワークから出てオープンなインターネットに到達する最終ノード) を操作する可能性があります。

これにより、攻撃者はトラフィックを傍受し、操作することが可能になり、安全で匿名のブラウジングのために Tor に信頼を置いているユーザーに重大なリスクをもたらします。

Tor はこうしたリレーの検知・排除に積極的に取り組んでいますが、リレーの特性を偽装したり、Tor によるスキャンを妨害したりするなど、リレーの本質を隠すことで検出を回避しようとすることがよくあります。

2. 情報漏洩の悪用

Tor プロトコルはユーザーの匿名性を守るように設計されていますが、攻撃者が悪用できる既知の情報漏洩や「サイドチャンネル」があります。

リレーを運用するネットワークの敵対者は、これらの漏洩を利用して以下のことができます。

- Tor ネットワークの入口と出口の間のトラフィックパターンを相関させることで、ユーザーの匿名化を直接解除する。

- どのトラフィックがどのユーザーのものかを確認しやすくするデータを追加することで、他の匿名化解除の試みを助長する。

これらの情報漏洩については、提案 344 に詳細が記載されており、それぞれの重大性が示されています。

すべての攻撃に悪意のあるリレーが利用されているわけではありませんが、リレーを運用しているネットワークの敵対者は、より多くのトラフィックを確認したり、トラフィック解析を実行したりするのに有利な立場にあるため、攻撃がより効果的になります。

3. サービス妨害 (DoS) 攻撃

ネットワーク敵対者は DoS 攻撃を使って Tor ネットワークのパフォーマンスを低下させ、遅くしたり信頼できなくしたりすることもできます。

これらの攻撃には以下のようなものがあります。

- Tor プロトコルの脆弱性を突いて大量のトラフィックを発生させ、ネットワークを過負荷にする。

- 外部サービスを使ってネットワークをトラフィックで溢れさせ、混乱を引き起こす。

DoS 攻撃の目的は多くの場合、Tor をとても遅くしたり使えなくすることで、ユーザーが Tor を使う気をなくし、安全でない代替手段に乗り換えるよう誘導することです。

また DoS 攻撃は、リレーを運用しているボランティアを苛立たせ、リレーを閉鎖させる可能性もあります。これによりネットワークが弱体化し、さらに攻撃に対して脆弱になります。

悪意のあるリレーや誤った構成のリレーの存在は、DoS 攻撃の可能性とともに、Tor のセキュリティ、信頼性、評判を著しく損なう可能性があります。

ユーザーがネットワークを安全でない、または遅いと感じると、そのネットワークの使用をやめ、ネットワーク全体の匿名性が低下するかもしれません (ユーザーが多ければ多いほど個々のトラフィックの追跡が困難になります) 。

Tor Project はリレーの運用や資金提供をボランティアに支えられているため、頻繁な攻撃はネットワークを運用し続けるために不可欠なオペレーターの意欲を削いだり、資金調達に影響を与えたりする可能性があります。

Tor はこれらの脅威を検知・排除するシステムを備えていますが、攻撃者は検知を回避しネットワークを弱体化させるために、手口を絶えず進化させています。

これらの脅威を深く理解し、継続的に警戒することは、Tor ネットワークのセキュリティとユーザビリティを維持するために不可欠です。