これらの攻撃者には、WiFi ルーターの管理者、インターネットサービスプロバイダー (ISP) 、ホスティングプロバイダー、仮想プライベートネットワーク (VPN) サービスなどが含まれます。

これらはあなたの接続経路の間近にいるため、遠く離れた敵にはできない特有の方法で情報を収集したり、トラフィックを操作したりすることができます。

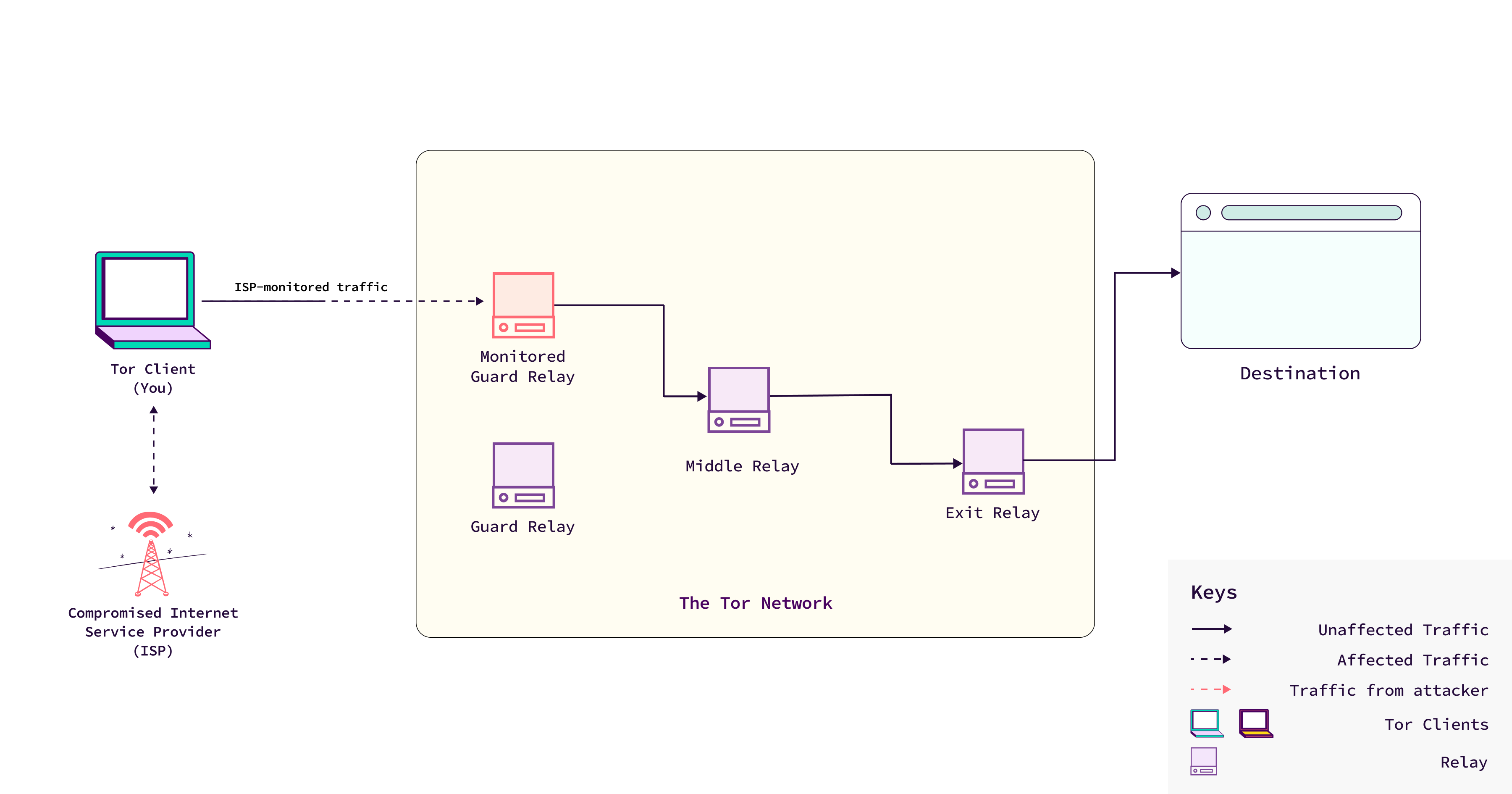

ただし、Tor ネットワークへの接続に使用する Tor リレーを管理する ISP やホスティングプロバイダー、およびネットワークの経路上にある他の ISP やルーターも、ローカルの敵対者と見なされます。

ローカルの敵対者がネットワークを攻撃する方法

ローカルの敵対者は、ネットワーク内のさまざまなリレーを制御または監視する人物ほど広範な能力を持っていないかもしれませんが、彼らのシステムを通過する特定の接続に焦点を当てることができるため、依然として危険です。

Tor ユーザーを攻撃する主な方法には、以下のようなものがあります。

- トラフィックルートの制御:

ローカルの敵対者はあなたの Tor トラフィックの経路を操作して、彼らが管理しているガードやブリッジ (Tor ネットワークの最初の接続ポイント) のみを通過するようにすることができます。

これにより、あなたのトラフィックを監視し、匿名化を解除できる可能性を高めることができます。この操作は巧妙で、ユーザーが発見するのが難しいため、重大な脅威となります。

- 情報漏洩の悪用:

Tor を使用すると、ローカルの敵対者が悪用する可能性のあるデータが漏洩する可能性があります。

例えば、これらのリークによってトラフィックのパターンが明らかになり、攻撃者が匿名化を解除したり、アクティビティをリンクしたりすることが容易になる可能性があります。

ローカルの敵対者は、Tor ネットワークへの接続を詳細に監視できるため、これらの漏洩を利用できる特別な立場にあります。

ローカルの敵対者による攻撃例

これらのローカルの敵対者は、以下のような様々な攻撃を実行することができます。

- NetFlow 解析: ISP やホスティングプロバイダーは、ネットワーク内のトラフィックフローを監視する技術である NetFlow 解析を行うことができます。

これらのフローを分析することで、特定のトラフィックが特定のユーザーのものであるかどうかを確認するパターンを識別し、匿名化の解除を試みることができます。

- 隠れチャンネルの悪用: ローカルの敵対者がさらに出口リレー (トラフィックがインターネットに出る前の Tor 回線の最後のノード) を運用している場合、ドロップセルなどの特定の脆弱性を悪用して、あなたの情報を漏洩したり、秘密裏に匿名化を解除したりする可能性があります。

ドロップセルとは、ネットワーク内のノードによって意図的に破棄または無視されたデータの一部 (セルと呼ばれる) を指し、セルがドロップされるということは、データがネットワーク内で先に進まないことを意味します。

この手法は「ドロップセル隠れチャンネル」として知られ、攻撃者がユーザーの匿名化を解除したり、Tor ネットワーク上でのユーザーの活動に関する情報を収集したりできる可能性があります。