Tor は保護を提供する一方で、そのセキュリティを弱体化させようとする攻撃者からの数々の脅威にも直面しています。

これらの攻撃者は複雑な技術的トリックから単純な嘘まで、様々な手口を用いて Tor ユーザーのプライバシーを侵害しようとします。

あなたが Tor の愛用者であろうと、オンラインプライバシーに興味があるだけであろうと、これらの懸念を理解することはあなたのオンラインにおける安全性にとって非常に重要です。

1. トラフィック解析: データの流れの監視

あなたが秘密の手紙を複数の友人を通して送っていると想像してください。

それぞれの友人が次の友人に手紙を渡し、最後の友人がそれを受取人に届けます。

手紙は封をしていますが、監視者は、あなたが手紙を渡した相手と受け取った相手を見ることで、あなたが誰に手紙を書いているのかを推測できます。

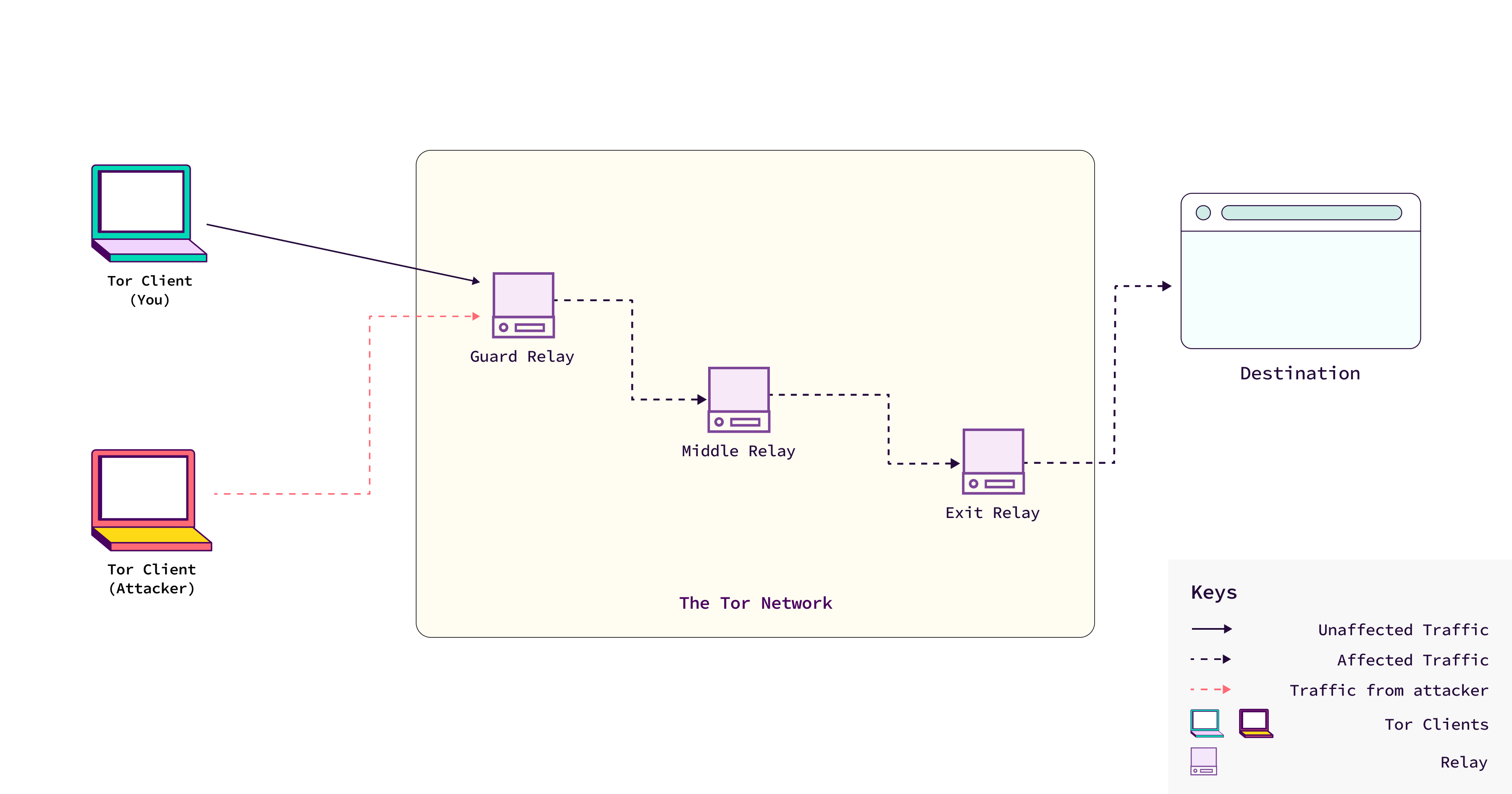

攻撃者はトラフィック解析と呼ばれる、上記と同様の方法を使います。

彼らはあなたのメッセージを読む必要はなく、Tor ネットワーク上のデータの流れを見るだけで、誰と誰が話しているかを把握することができます。

攻撃者があなたのコンピューターから Tor ネットワークに送信されるデータを見て、同じようなデータが相手側から出てくるのを見れば、たとえデータが暗号化されていても、そのデータには関連性があると推測する可能性があります。

例えば、攻撃者はあなたのインターネット接続を監視しているかもしれません (おそらくインターネットサービスプロバイダーを通して) 。

これによって、あなたが特定の時間に特定の量のデータを Tor ネットワークに送信していることや、Tor ネットワークから同じようなタイミングとサイズでデータが出て行っていることに気づくでしょう。

これらのパターンを比較することで、たとえデータ自体が暗号化されていたとしても、どの Tor ユーザーがどのウェブサイトやサービスに接続しているかを推測することができます。

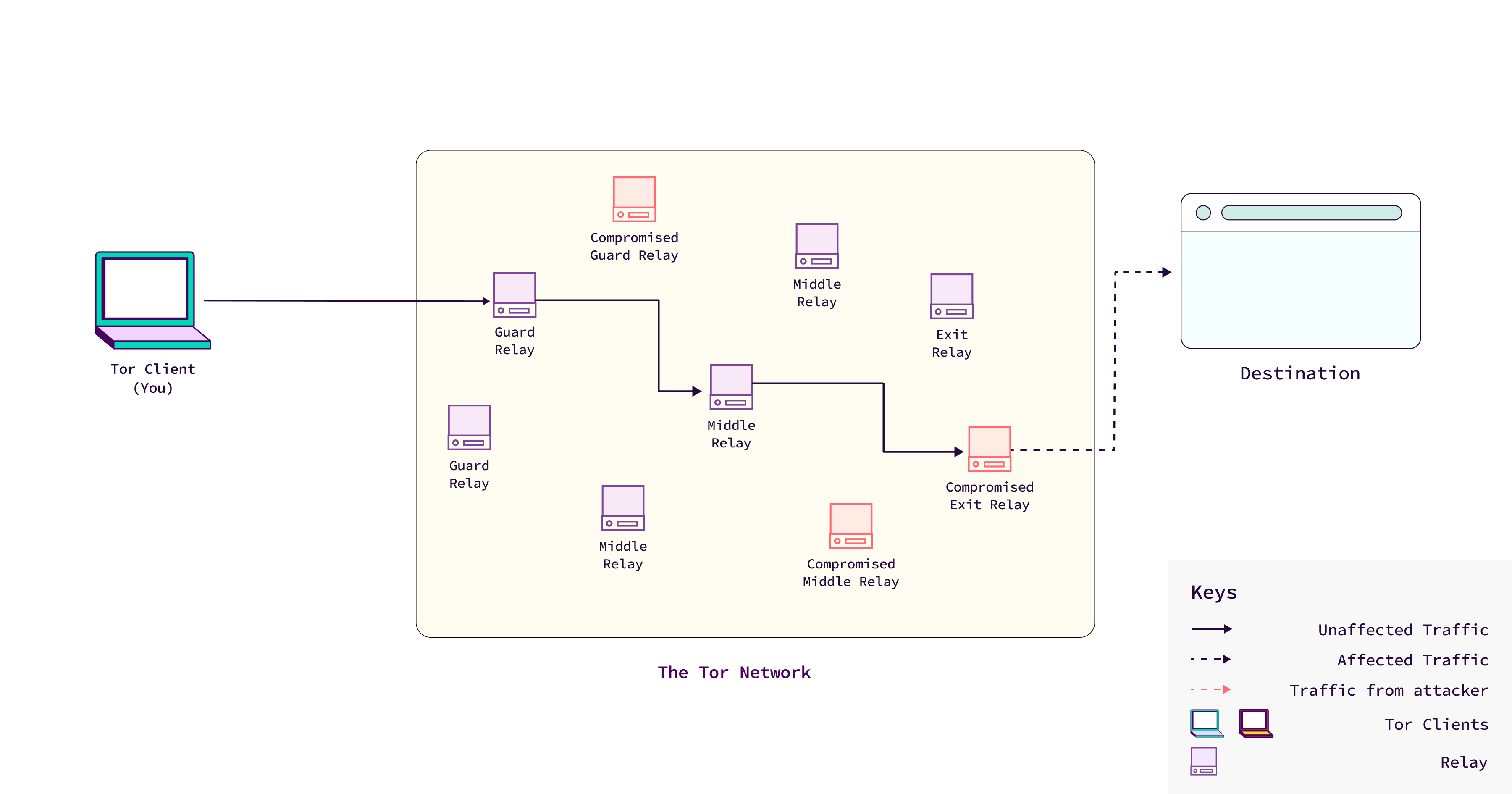

2. 悪意のあるリレー: ネットワーク内の悪友

Tor ネットワークは、(秘密の手紙の例の友人のような) リレーを運用するボランティアに支えられています。

あるリレーはデータを受け取り、あるリレーはそれを転送し、またあるリレーはそれをネットワークの外に送ります。

しかし、これらのリレーの1つが、悪意を持った人物によって運用されていたらどうでしょうか?

悪意のあるリレーとは、密かに手紙を開封して読んだり、あるいは手紙を渡す前に書き換えたりする、チェーン上の友人のようなものです。

攻撃者が出口リレー (データが Tor ネットワークを出る前の最後のリレー) を運用している場合、データが適切に暗号化されていなければ、データを傍受しようとする可能性があります。

これを防ぐには、トラフィックをエンドツーエンドで暗号化する HTTPS ウェブサイトを常に使用し、Tor を使用している間は暗号化されていない接続で機密情報を送信しないようにしましょう。

3. 匿名化解除: アイデンティティの暴露

匿名化解除とは、あなたが匿名であろうとしているにもかかわらず、誰かにその実態を把握されてしまうことです。

攻撃者は様々な手法を使ってこれを行うことができます。

誰かがあなたの家のドアをノックして、ドアを開けるやいなやすぐに写真を撮られると想像してみてください。

彼らは、あなたがどこに住んでいるのかを把握するために一日中あなたを尾行する必要はありませんでした。あなたをタイミング良く捉えただけです。

攻撃者は、悪意のあるリレーを運用し、より多くのトラフィックが自分のリレーを経由するように DDoS 攻撃を展開することで、あなたのオンライン活動のパターンを観察して、同じようなことをするかもしれません。

4. DDoS 攻撃: ネットワークへの過負荷

分散型サービス拒否 (DDoS) 攻撃とは、攻撃者がウェブサイトやネットワークに大量のトラフィックを送信することで、それらが過負荷になり機能しなくなることです。

これは、店舗に多くの顧客が殺到し、誰もドアを通れなくなるようなものです。

攻撃者がユーザーに Tor を使用させたくない場合、Tor のリレーに大量のトラフィックを送信して、実際のユーザーの接続を困難、または不可能にする可能性があります。

5. ISP との連携: インターネットプロバイダーを通じた監視

インターネットサービスプロバイダー (ISP) は、インターネットに接続するためのサービスを提供する会社です。

場合によっては、攻撃者が ISP と連携して、ユーザーのオンラインでの行動を監視または統制する可能性があります。

あなたの郵便配達人 (ISP) が特定の仕分け機能を選択して、手紙を開封するのではなく、いつどこに送られるかを監視できるとしたらどうでしょう。

同様に、あなたがお住まいの地域の敵対者はあなたの Tor トラフィックを操作し、彼らが管理するガードやブリッジ (Tor ネットワークの最初の接続ポイント) を通過するようにすることができます。

彼らはあなたのトラフィックを解読することはできませんが、あなたの行動を追跡し、トラフィックパターンからあなたを特定する可能性が高まります。

国によっては、ISP が Tor トラフィックの監視または遮断を強制され、ネットワークの使用が困難になる可能性があります。

Tor はオンラインプライバシーのための強力なツールですが、無敵ではないことを理解することが重要です。

Tor の保護を破ろうとする人々は、様々な手法を用います。

オンラインで安全に過ごすためには、これらの脅威を認識することが不可欠です。

Tor の仕組みと関連するリスクを理解することで、プライバシーを守るために十分な情報に基づいた選択を行うことができます。