Así como Tor ofrece protección, también se enfrenta a numerosas amenazas de atacantes que pretenden socavar su seguridad.

Estos atacantes pueden intentar violar la privacidad de los usuarios de Tor a través de una serie de tácticas, que van desde complejas artimañas técnicas a simples mentiras.

Tanto si eres un usuario habitual de Tor como si solo estás interesado en la privacidad online, entender estas preocupaciones es crítico para tu seguridad online.

1. Análisis del tráfico: Observar cómo se mueven los datos

Imagina que envías una carta secreta a través de una serie de amigos.

Cada amigo pasa la carta al siguiente y el último la entrega al destinatario.

Aunque la carta esté sellada, alguien que vigile puede adivinar a quién escribes viendo a quién se la diste y quién la recibió al otro lado.

Los atacantes utilizan un método similar llamado análisis de tráfico.

No necesitan leer tus mensajes, pueden intentar averiguar quién habla con quién simplemente observando cómo se mueven los datos a través de la red Tor.

Si un atacante ve datos entrando en la red Tor desde tu ordenador y ve datos similares saliendo por el otro lado, podría adivinar que los datos están conectados, aunque estén encriptados.

Por ejemplo, un atacante podría vigilar tu conexión a Internet (quizás a través de su proveedor de servicios de Internet).

A través de esto, pueden notar que envías una cantidad específica de datos a la red Tor en un momento determinado, o los datos que salen de la red Tor con un tiempo y tamaño similares.

Comparando estos patrones, pueden adivinar qué usuario de Tor está conectado a qué sitio web o servicio, incluso si los datos en sí están encriptados.

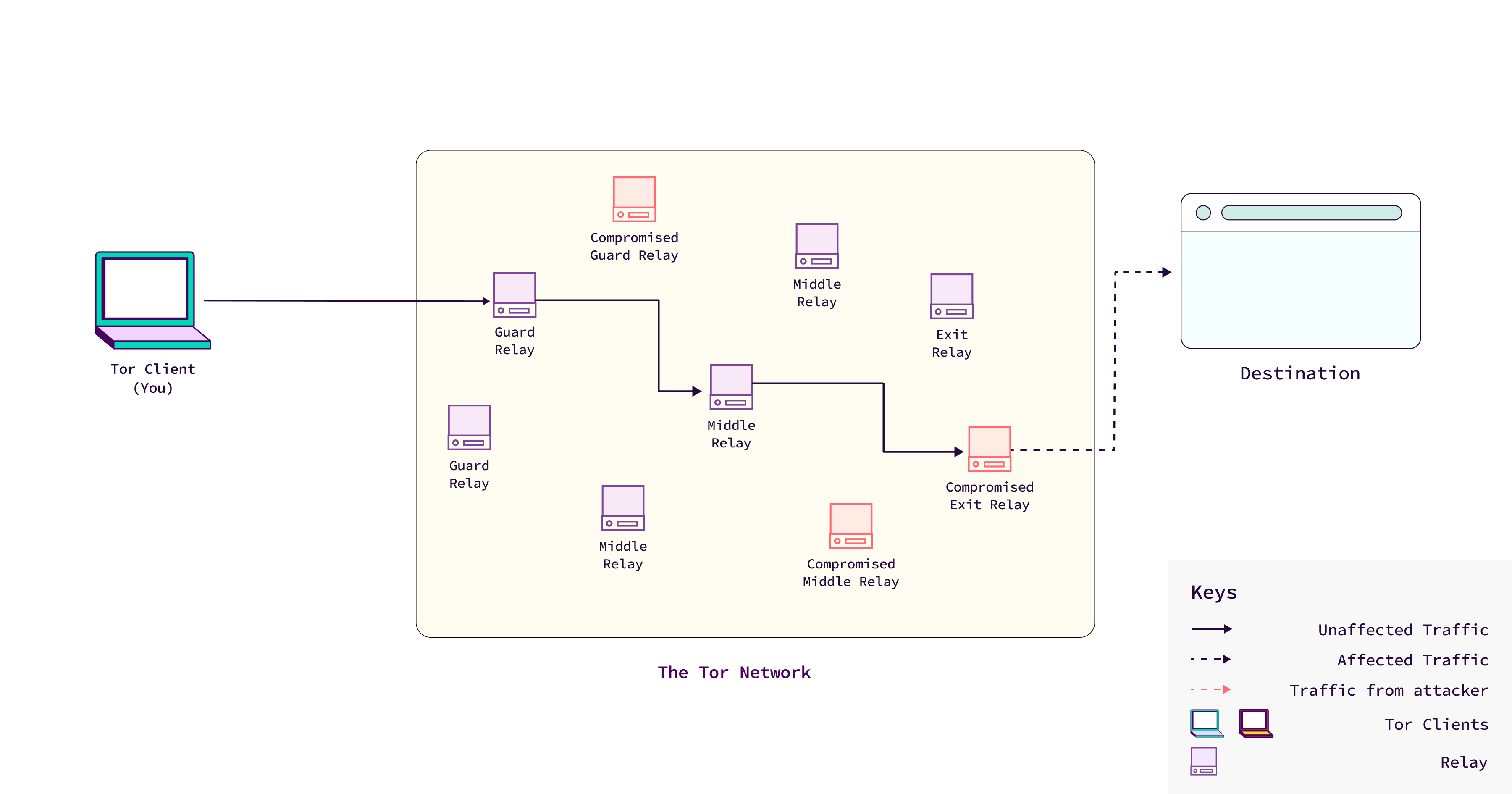

2. Relés maliciosos: Malos amigos en la cadena

La red Tor depende de voluntarios para ejecutar repetidores (como los amigos de nuestro ejemplo de la carta secreta).

Algunos repetidores reciben datos, otros los transmiten y otros los envían fuera de la red.

Pero, ¿y si uno de estos repetidores es accionado por alguien con malas intenciones?

Un repetidor malicioso es como un amigo en la cadena que abre en secreto la carta y la lee o incluso la modifica antes de transmitirla.

Si un atacante ejecuta un repetidor de salida (el último repetidor antes de que sus datos abandonen la red Tor), podría intentar espiar tus datos si no están correctamente encriptados.

Para evitar que esto ocurra, utiliza siempre las páginas web HTTPS, que cifran tu tráfico de extremo a extremo, y evita transmitir información sensible a través de conexiones no cifradas mientras utilizas Tor.

3. Desanonimización: Revelación de su identidad

La deanonimización es cuando alguien averigua quién eres realmente, aunque intentes mantenerte en el anonimato.

Los atacantes pueden utilizar diferentes trucos para conseguirlo.

Imagina que alguien llama a tu puerta y, en cuanto abres, no tarda en hacerte una foto.

«No necesitaban seguirte todo el día para averiguar dónde vivías; les bastaba con pillarte en el momento oportuno.

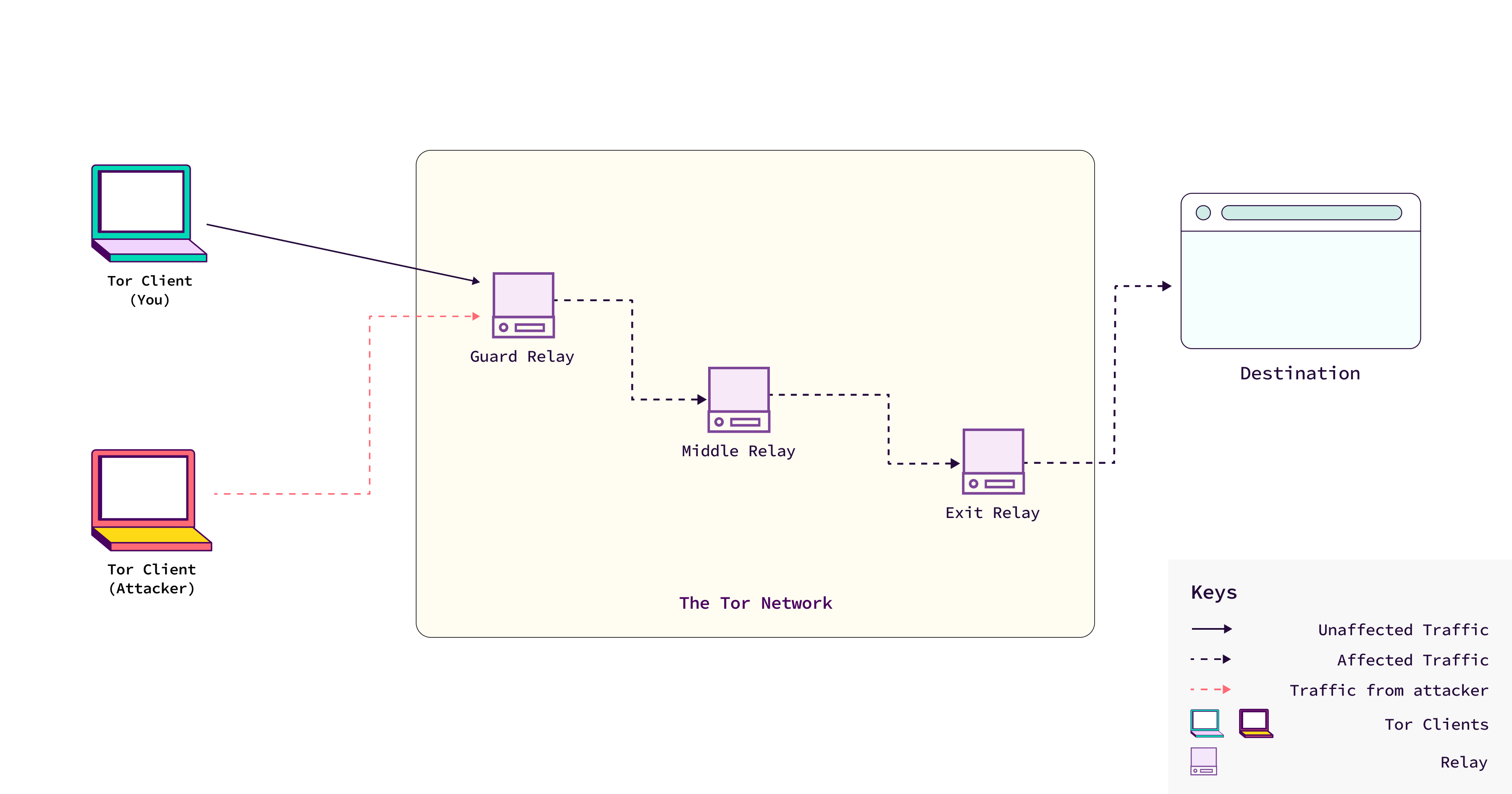

Los atacantes podrían hacer algo similar observando patrones en tu actividad online ejecutando repetidores maliciosos y desplegando ataques DDoS para conseguir más tráfico enrutado a través de sus propios repetidores.

4. Ataques DDoS: Sobrecarga de la red

Un ataque de denegación de servicio distribuido (DDoS) se produce cuando un atacante envía tanto tráfico a un sitio web o a una red que ésta se ve desbordada y deja de funcionar.

Es como inundar una tienda con tantos clientes que nadie puede pasar por la puerta.

Si un atacante no quiere que la gente use Tor, puede enviar una gran cantidad de tráfico a los repetidores de Tor, haciendo difícil o imposible que los usuarios reales se conecten.

5. Trabajar con los ISP: Espiar a través de su proveedor de Internet

Los proveedores de servicios de Internet (ISP) son las empresas que te conectan a Internet.

En algunos casos, los atacantes pueden trabajar con los ISP para vigilar o controlar lo que haces en Internet.

Imagina que tu cartero (ISP) pudiera elegir las instalaciones de clasificación específicas que controla, no para abrir tus cartas, sino para supervisar dónde van y cuándo.

Del mismo modo, los adversarios locales pueden manipular su tráfico Tor para asegurarse de que pasa a través de sus Guardias o Puentes controlados (los primeros puntos de conexión en la red Tor).

Aunque no pueden leer tu tráfico, esto aumenta sus posibilidades de rastrear tu actividad y potencialmente identificarte a través de patrones de tráfico.

En algunos países, los ISP pueden verse obligados a monitorizar o bloquear el tráfico Tor, dificultando el uso de la red.

Tor ofrece una poderosa herramienta para la privacidad online, pero es importante entender que no es invencible.

La gente que quiere romper las protecciones de Tor utiliza muchos métodos diferentes.

Para mantenerte seguro en Internet, es esencial ser consciente de estas amenazas.

Entendiendo cómo funciona Tor y los riesgos que implica, puede tomar decisiones informadas para proteger su privacidad.